Mik a metaadatok és aggódnunk kell-e miattuk?

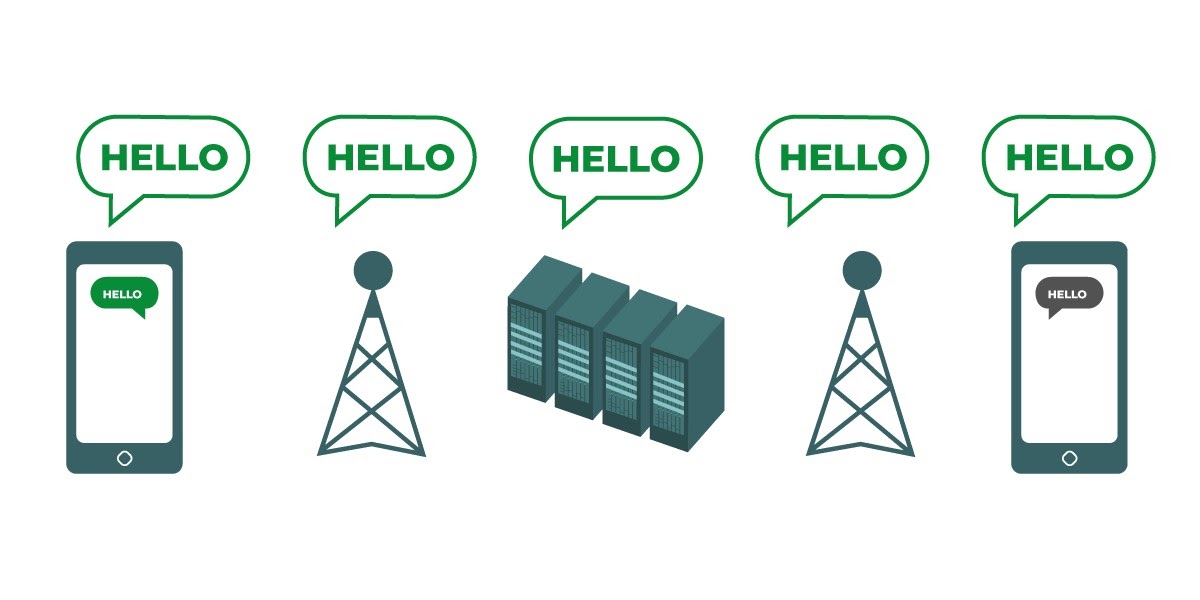

Az, hogy Ön és munkatársai kivel, mikor és hol beszélnek, gyakran ugyanolyan érzékeny lehet, mint az, amiről beszélnek. Fontos megjegyezni, hogy a végpontok közötti titkosítás csak a kommunikációtartalmát (a „mit”) védi. Itt jönnek képbe a metaadatok. Az EFF Surveillance Self Defense Guide áttekintést nyújt a metaadatokról és arról, hogy miért fontosak a szervezetek számára (beleértve a metaadatok kinézetének szemléltetését is):

A metaadatokat gyakran úgy írják le, mint minden, kivéve a kommunikáció tartalmát. A metaadatokat a boríték digitális megfelelőjének tekintheti. Csakúgy, mint egy boríték információkat tartalmaz az üzenet feladójáról, címzettjéről és célállomásáról, úgy a metaadatok is. A metaadatok az Ön által küldött és fogadott digitális kommunikációra vonatkozó információk. Néhány példa a metaadatokra:

- akivel kommunikál

- az e-mailek tárgysora

- beszélgetéseinek hossza

- az időpont, amikor a beszélgetés zajlott

- tartózkodási helye kommunikáció közben

Még a metaadatok egy parányi mintája is bőséges adatokkal szolgálhat szervezete tevékenységeiről. Vessünk egy pillantást arra, hogy a metaadatok mennyire feltáróak a hackerek, kormányzati szervek és vállalatok számára, amelyek gyűjtik azokat:

- Tudják, hogy felhívott egy újságírót, és egy órán keresztül beszélt velük, mielőtt az újságíró közzétett egy történetet egy névtelen idézettel. De nem tudják, miről beszéltek.

- Tudják, hogy az Ön pártjának egyik jelöltje gyakran üzent egy helyi vállalkozásnak, amely rosszindulatú tevékenységéről híres. De az üzenetek témája továbbra is titok marad.

- Tudják, hogy e-mailt kapott egy COVID-tesztelő szolgálattól, majd felhívta orvosát, majd ugyanabban az órában felkereste az Egészségügyi Világszervezet weboldalát. De nem tudják, mi volt az e-mailben, vagy miről beszélt telefonon.

- Tudják, hogy egy nagy adományozótól kapott egy e-mailt, amelynek tárgya „Befektetésünk megtérülése a választások után”. De az e-mail tartalma láthatatlan számukra.

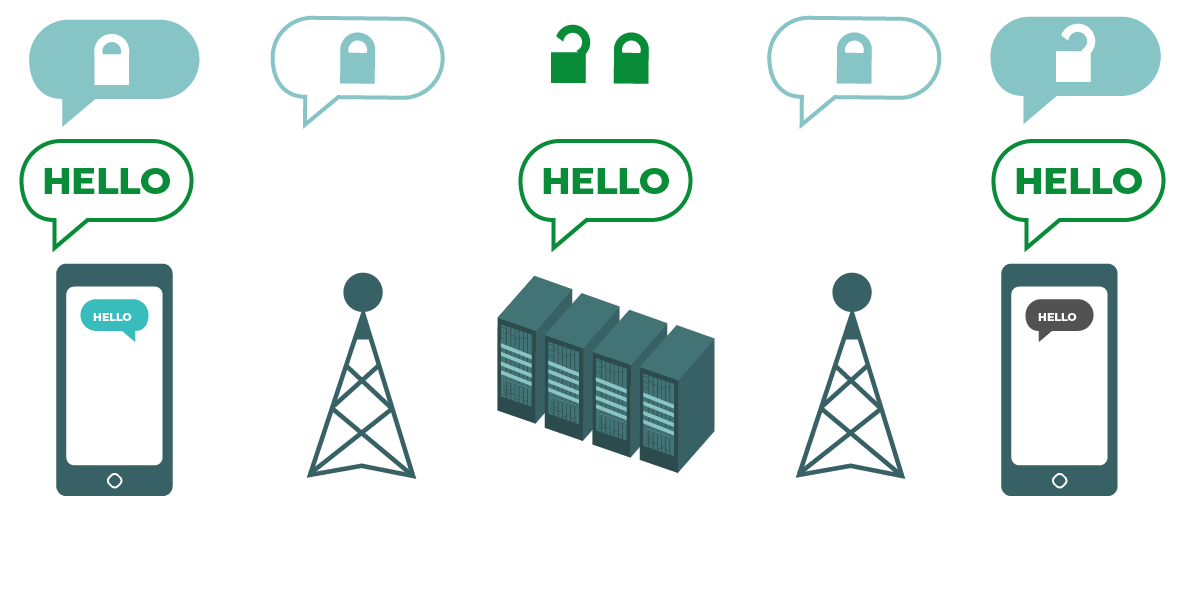

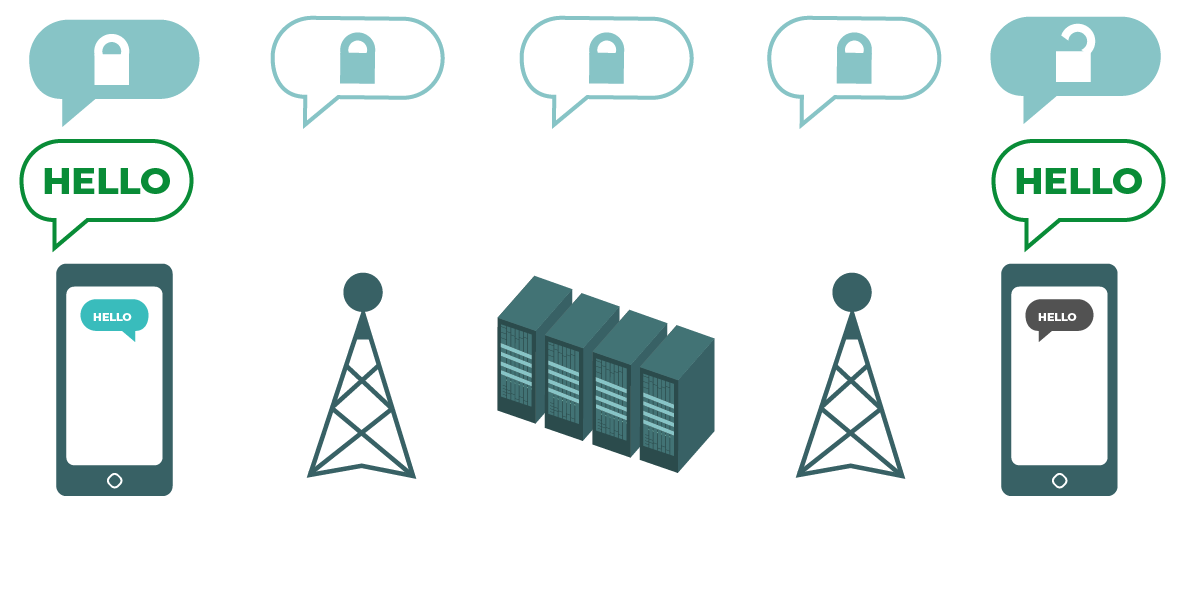

A metaadatokat nem védi a legtöbb üzenetszolgáltatás által biztosított titkosítás. Tehát, ha például a WhatsApp-on küld üzenetet, ne feledje, hogy bár az üzenet tartalma végpontokig titkosított, mások továbbra is tudják, hogy kivel, milyen gyakran és (a telefonhívások) mennyi ideig beszél. Emiatt szem előtt kell tartania, hogy milyen kockázatok állnak fenn (ha vannak ilyenek), ha bizonyos ellenfelek megtudhatják, kivel beszél a szervezete, mikor beszélt velük, és (e-mailek esetén) megtudhatják az Ön szervezete általános tárgysorait a szervezet kommunikációjából.

Az egyik oka annak, hogy a Signal olyan erősen ajánlott, hogy a végpontok közötti titkosításon túlmenően olyan funkciókat is bevezetett, és kötelezettségeket vállalt az általa rögzített és tárolt metaadatok mennyiségének csökkentésére. Például a Signal lezárt feladó funkciója titkosítja a metaadatokat arról, hogy ki kivel beszél, így a Signal csak az üzenet címzettjét ismeri, a feladót nem. Alapértelmezés szerint ez a funkció csak akkor működik, ha olyan meglévő névjegyekkel vagy profilokkal (személyekkel) kommunikál, akikkel már kommunikált, vagy akiket a névjegyzékében tárolt. Engedélyezheti azonban ezt a „Lezárt feladó” beállítást „Engedélyezés bárkitől” értékre, ha fontos az ilyen metaadatok eltávolítása az összes Signal beszélgetésből, még az Ön számára ismeretlen emberekkel folytatott beszélgetésekből is.

Szükségem van végpontok közötti titkosított e-mailre?

A legtöbb e-mail szolgáltató, például a Gmail, a Microsoft Outlook és a Yahoo Mail, szállítási rétegű titkosítást alkalmaz. Ha különösen érzékeny információkat kell közölnie, az e-mail nem a legjobb megoldás. Ehelyett válassza a biztonságos üzenetkezelési lehetőségeket, mint például a Signal. Még a végpontok között titkosított e-mail opciók is hagynak kívánnivalót maguk után biztonsági szempontból, például nem titkosítják az e-mailek tárgysorait és nem védik a metaadatokat. Ennek ellenére, ha kényes tartalmat kell közölnie e-mailben, és attól tart, hogy az e-mail szolgáltatója jogilag kötelezhető arra, hogy tájékoztatást adjon a kommunikációjáról egy kormánynak vagy más ellenfélnek, érdemes megfontolni egy végpontok között titkosított e-mail, például a ProtonMail vagy a Tutanota használatát.

Valóban bízhatunk a WhatsAppban?

A WhatsApp népszerű választás a biztonságos üzenetküldéshez, és a széleskörű elterjedtsége miatt jó választás lehet. Vannak, akik aggódnak amiatt, hogy a Facebook tulajdona és az irányítása alatt áll, amely azon dolgozik, hogy integrálja más rendszereivel. Az embereket az is aggasztja, hogy a WhatsApp mennyi metaadatot (azaz információt arról, hogy kivel és mikor kommunikál) gyűjt. Ha úgy dönt, hogy a WhatsApp-ot biztonságos üzenetküldési lehetőségként használja, feltétlenül olvassa el a fenti metaadatokról szóló részt. Van néhány beállítás is, amelyek megfelelő konfigurálásról gondoskodnia kell. A legkritikusabb, hogy kapcsolja ki a felhőalapú biztonsági mentéseket, jelenítse meg a biztonsági értesítéseket, és ellenőrizze a biztonsági kódokat. Itt talál egyszerű útmutatót ezen beállítások konfigurálásához Android telefonokhoz, iPhone készülékekhez pedig itt. Ha az alkalmazottak *és azok, akikkel mindannyian kommunikálnak*, nem konfigurálják megfelelően ezeket a beállításokat, akkor ne tekintse a WhatsApp-ot jó lehetőségnek a végpontok közötti titkosítást igénylő érzékeny kommunikációhoz. A Signal továbbra is a legjobb megoldás az ilyen végpontok közötti titkosított üzenetküldési igényekhez, tekintettel a biztonságos alapértelmezett beállításokra és a metaadatok védelmére.

Mi a helyzet a szöveges üzenetekkel?

Az alapvető szöveges üzenetek nagyon nem biztonságosak (a szabványos SMS-ek gyakorlatilag titkosítatlanok), ezért kerülni kell azokat minden olyan helyzetben, amely nem nyilvános. Míg az Apple iPhone-ról iPhone-ra küldött üzenetei (más néven iMessages) végpontok közötti titkosítással vannak ellátva, ha nem iPhone-os személy vesz részt a beszélgetésben, az üzenetek nincsenek biztonságban. A legjobb, ha biztonságban vagyunk, és kerüljük a bármilyen érzékeny, privát vagy bizalmas jellegű szöveges üzenetek távoli küldését.

Miért nem ajánlott a biztonságos csevegéshez a Facebook Messenger, vagy a Viber?

Egyes szolgáltatások, mint például a Facebook Messenger és a Telegram, csak akkor kínálnak végpontok közötti titkosítást, ha szándékosan bekapcsolja (és csak a személyes csevegésekhez), így ezek nem megfelelőek az érzékeny vagy privát üzenetek küldésére, különösen egy szervezet számára. Ne hagyatkozzon ezekre az eszközökre, ha végpontok közötti titkosítást kell használnia, mert nagyon könnyen elfelejtheti az alapértelmezett, kevésbé biztonságos beállításoktól való eltérést. A Viber azt állítja, hogy végpontok közötti titkosítást kínál, de nem tette elérhetővé a kódját külső biztonsági kutatók számára. A Telegram kódja szintén nem került nyilvános ellenőrzésre. Ennek eredményeként sok szakértő attól tart, hogy a Viber titkosítása (vagy a Telegram „titkos csevegései”) nem felel meg a szabványnak, és ezért nem alkalmas olyan kommunikációra, amely valódi végpontok közötti titkosítást igényel.

Ismerőseink és kollégáink más üzenetküldő appokat használnak - hogyan győzzük meg őket, hogy új alkalmazást töltsenek le a beszélgetéseinkhez?

Néha kompromisszumot kell kötni a biztonság és a kényelem között, de megér egy kis erőfeszítést az érzékeny kommunikáció esetén. Mutasson jó példát kapcsolatai számára. Ha más, kevésbé biztonságos rendszert kell használnia, legyen biztos abban, amit mond. Kerülje a kényes témák megbeszélését. Egyes szervezeteknél az egyik rendszert az általános csevegéshez, a másikat pedig vezetőikkel, a legbizalmasabb megbeszélésekhez használhatják. Természetesen a legegyszerűbb, ha minden mindig automatikusan titkosítva van – semmi emlékezni-való vagy gondolkodni-való.

Szerencsére a végpontok között titkosított alkalmazások, mint például a Signal, egyre népszerűbbek és felhasználóbarátabbak – nem is beszélve arról, hogy több tucat nyelvre lokalizálták őket globális használatra. Ha partnereinek vagy más kapcsolattartóinak segítségre van szüksége a kommunikációnak egy végpontok közötti titkosított opcióra, például a Signalra való átállásához, szánjon egy kis időt arra, hogy megbeszélje velük, miért olyan fontos a kommunikáció megfelelő védelme. Ha mindenki megérti ennek fontosságát, nem tűnik nagy ügynek az a néhány perc, ami egy új alkalmazás letöltéséhez szükséges, és az a néhány nap, amelybe beletelhet, hogy megszokja a használatát.

Vannak más olyan beállítások a végpontok között, amelyekkel tisztában kell lenni?

A Signal alkalmazásban a biztonsági kódok (amelyekre biztonsági számokként hivatkoznak) ellenőrzése is fontos. A biztonsági szám megtekintéséhez és a Signal alkalmazásban történő ellenőrzéséhez nyissa meg a csevegést egy partnerrel, koppintson a nevére a képernyő tetején, majd görgessen le a „Biztonsági szám megtekintése” elemre. Ha a biztonsági szám megegyezik a névjegyével, ugyanazon a képernyőn megjelölheti őt „ellenőrzöttként”. Különösen fontos odafigyelni ezekre a biztonsági számokra, és ellenőrizni az elérhetőségeit, ha chaten értesítést kap arról, hogy megváltozott a biztonsági szám egy adott kapcsolatnál. Ha Önnek vagy más alkalmazottaknak segítségre van szüksége a beállítások konfigurálásához, maga a Signal ad hasznos utasításokat.

Ha Signalt használ, amelyet széles körben a legjobb felhasználóbarát lehetőségnek tartanak a biztonságos üzenetküldéshez és a két fél közötti hívásokhoz, feltétlenül állítson be egy erős PIN-kódot is. Használjon legalább hat számjegyet, és ne olyan könnyen kitalálható dolgot, mint a születési dátuma.

Ha további tippeket szeretne kapni a Signal és a WhatsApp megfelelő konfigurálásával kapcsolatban, tekintse meg az EFF által a Surveillance Self-Defense Guide című kiadványban található eszköz útmutatókat mindkettőhöz.