На додачу до VPN, ви, можливо, чули про Tor як ще один інструмент для безпечного користування інтернетом. Важливо розуміти, що являють собою обидва інструменти, чому ви можете використовувати один або інший і як обидва можуть вплинути на вашу організацію.

Tor — це протокол для анонімної передачі даних через інтернет шляхом маршрутизації повідомлень або даних через децентралізовану мережу. Ви можете дізнатися більше про те, як працює Tor, тут, але коротко кажучи, він направляє ваш трафік через кілька точок на шляху до місця призначення таким чином, щоб жодна точка не мала достатньо інформації, що вказує, хто ви є та що ви робите в інтернеті.

Tor відрізняється від VPN у кількох аспектах. Основна відмінність полягає в тому, що він не покладається сліпо на будь-яку конкретну точку (наприклад, провайдера VPN).

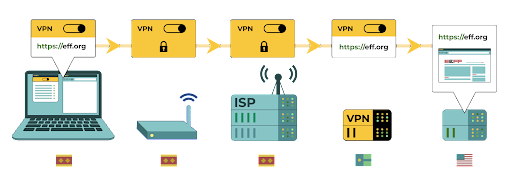

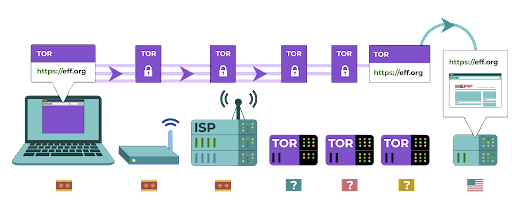

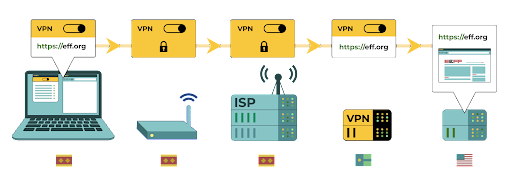

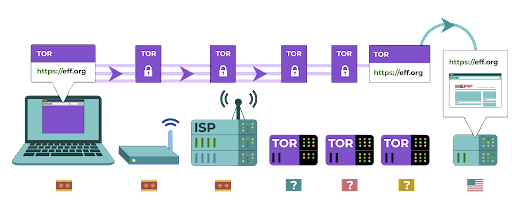

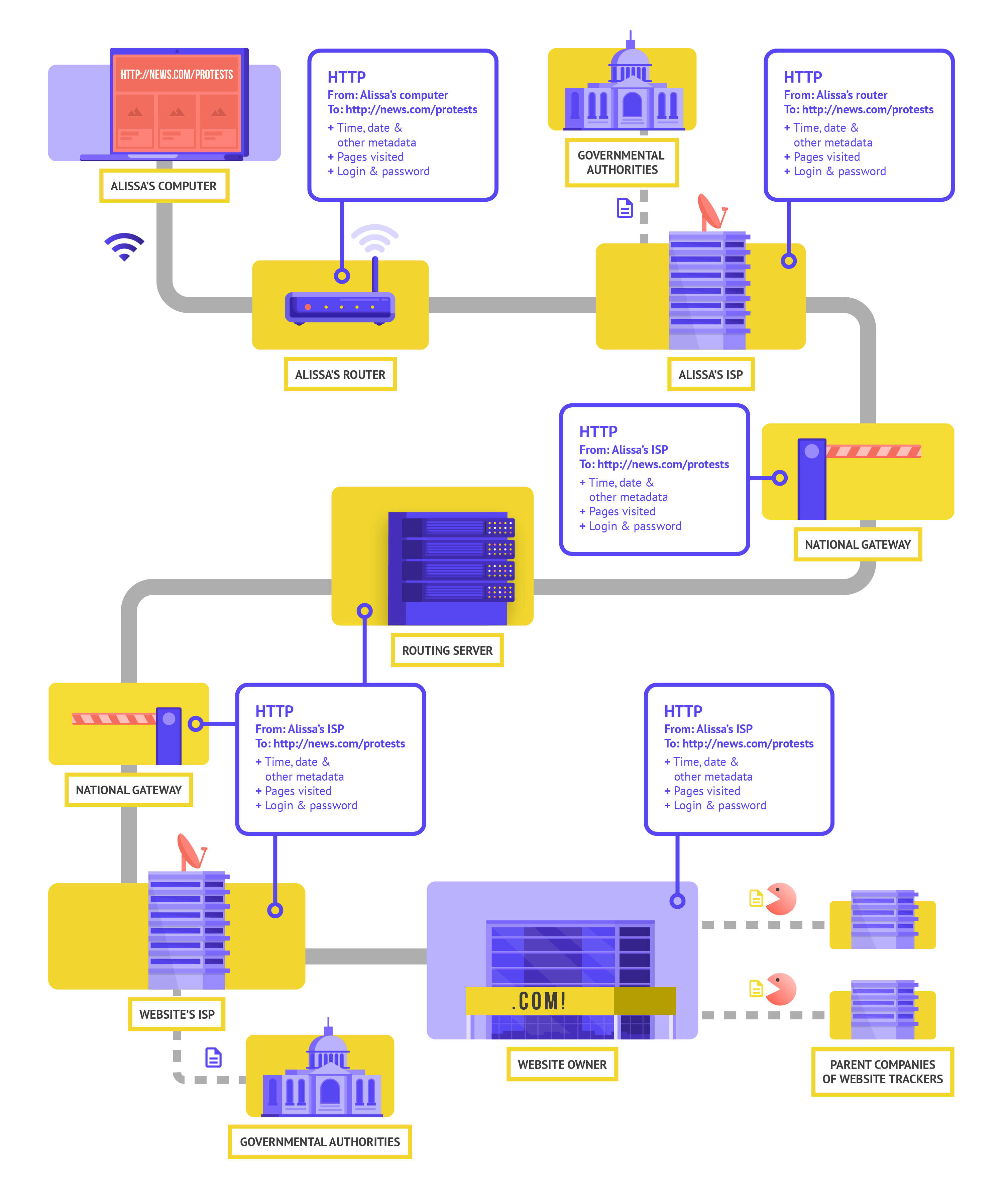

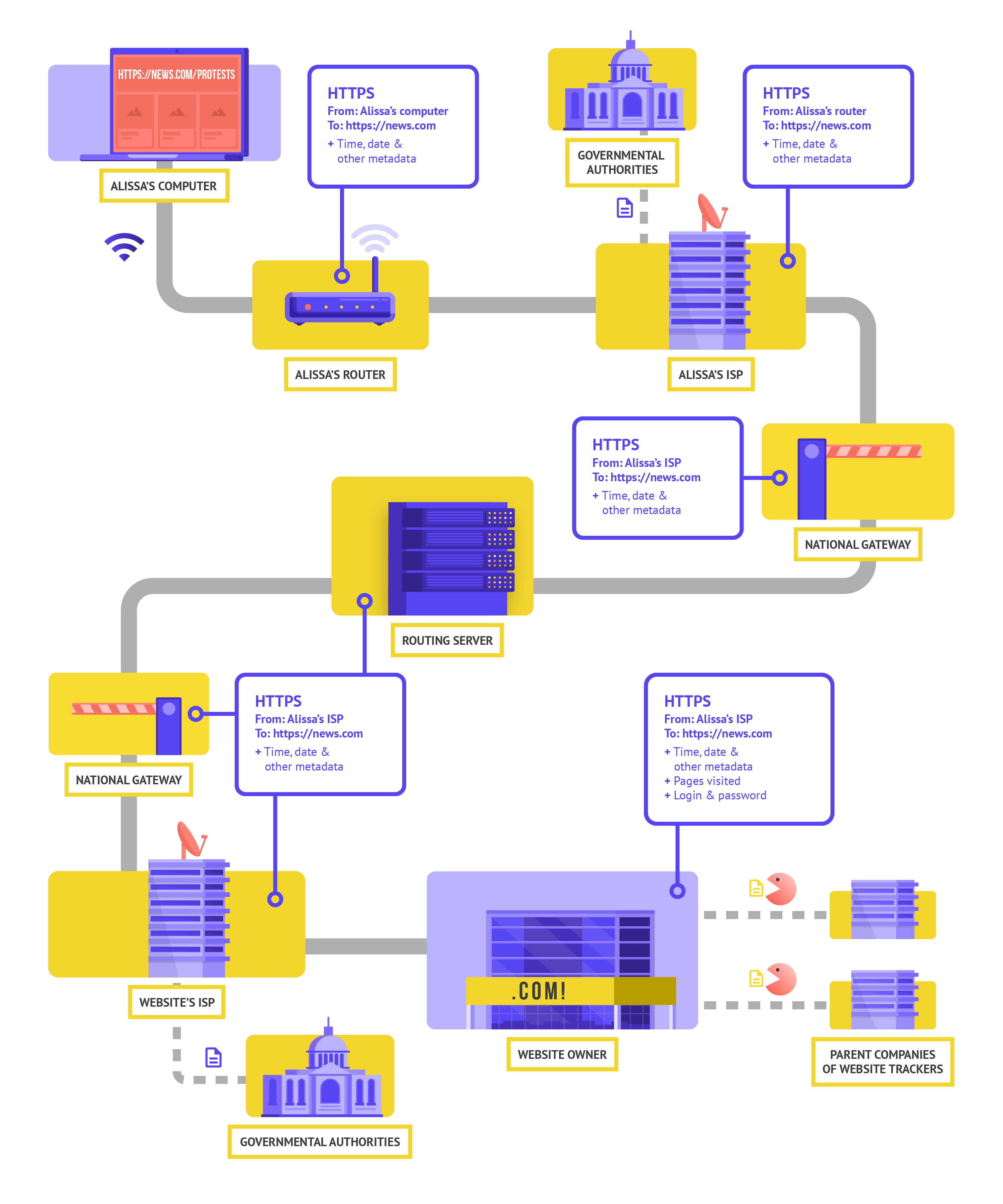

На ілюстрації, розробленій EFF, показана різниця між традиційною VPN і Tor.

Найпростіший спосіб використовувати Tor – через вебоглядач Tor. Він працює як будь-який звичайний вебоглядач, за винятком того, що спрямовує ваш трафік через мережу Tor. Ви можете завантажити вебоглядач Tor на пристрої Windows, Mac, Linux або Android. Майте на увазі, що використовуючи вебоглядач Tor, ви захищаєте лише ту інформацію, до якої отримуєте доступ, коли знаходитеся у браузері. Він не забезпечує жодного захисту інших програм або завантажених файлів, які ви можете відкривати окремо на своєму пристрої. Також майте на увазі, що Tor не шифрує ваш трафік, тому, як і під час використання VPN, під час перегляду вебсторінок все одно важливо використовувати найкращі методи, такі як HTTPS.

Якщо ви бажаєте поширити захист анонімності Tor на весь комп’ютер, технічно обізнані користувачі можуть встановити Tor як загальносистемне підключення до інтернету або розглянути можливість використання операційної системи Tails, яка за замовчуванням направляє весь трафік через Tor. Користувачі Android також можуть використовувати додаток Orbot для застосування Tor для всього інтернет-трафіку та програм на своєму пристрої. Незалежно від того, як ви використовуєте Tor, важливо знати, що під час його використання ваш постачальник інтернету не може бачити, які веб-сайти ви відвідуєте, але він «може» бачити, що ви використовуєте сам Tor. Подібно до використання VPN, це може значно підвищити профіль ризику вашої організації, оскільки Tor не є дуже поширеним інструментом і тому може зацікавити супротивників, які можуть стежити за вашим інтернет-трафіком.

Отже, чи варто вашій організації використовувати Tor? Відповідь: це залежить від багатьох речей. Для організацій, що знаходяться у групі ризику, найпростішим і найзручнішим є надійний VPN, що належним чином використовується всіма співробітниками в будь-який час. В епоху все більшого використання VPN у всьому світі малоймовірно, що це може сприйматися як індикатор ризику. Однак якщо ви не можете дозволити собі надійну VPN або працюєте в середовищі, де VPN регулярно блокуються, Tor може стати хорошим варіантом, якщо він є законним, для обмеження стеження й уникнення цензури в інтернеті.

.jpg)