Помимо VPN, вы, вероятно, слышали еще об одном инструменте для более безопасного использования Интернета – браузере под названием Tor. Важно понимать, что представляют собой оба этих инструмента, в каких ситуациях стоит использовать тот или другой и каким образом они могут повлиять на вашу организацию.

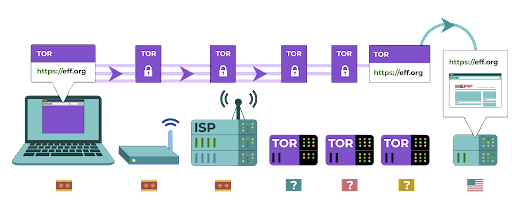

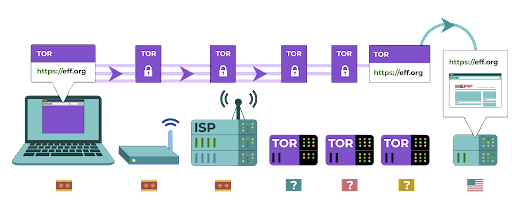

Tor – это протокол для анонимной передачи данных через Интернет путем маршрутизации сообщений или данных через децентрализованную сеть. Подробнее о принципе работы Tor можно узнать по ссылке, но, если коротко, он направляет ваш трафик к месту назначения через множество узлов, при этом ни на одном узле не остается достаточно информации для раскрытия вашей личности и активности в сети.

Существует несколько отличий Tor от VPN. Самое главное отличие состоит в том, что Tor не полагается на доверие к какому-то одному узлу (например, VPN-провайдеру).

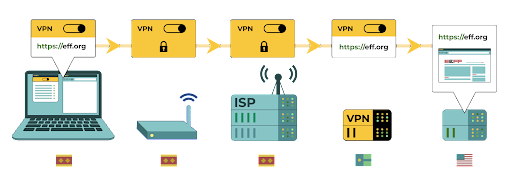

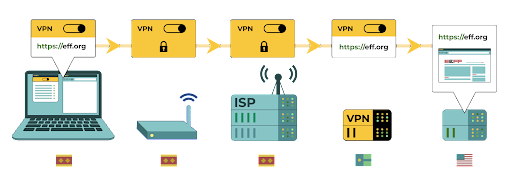

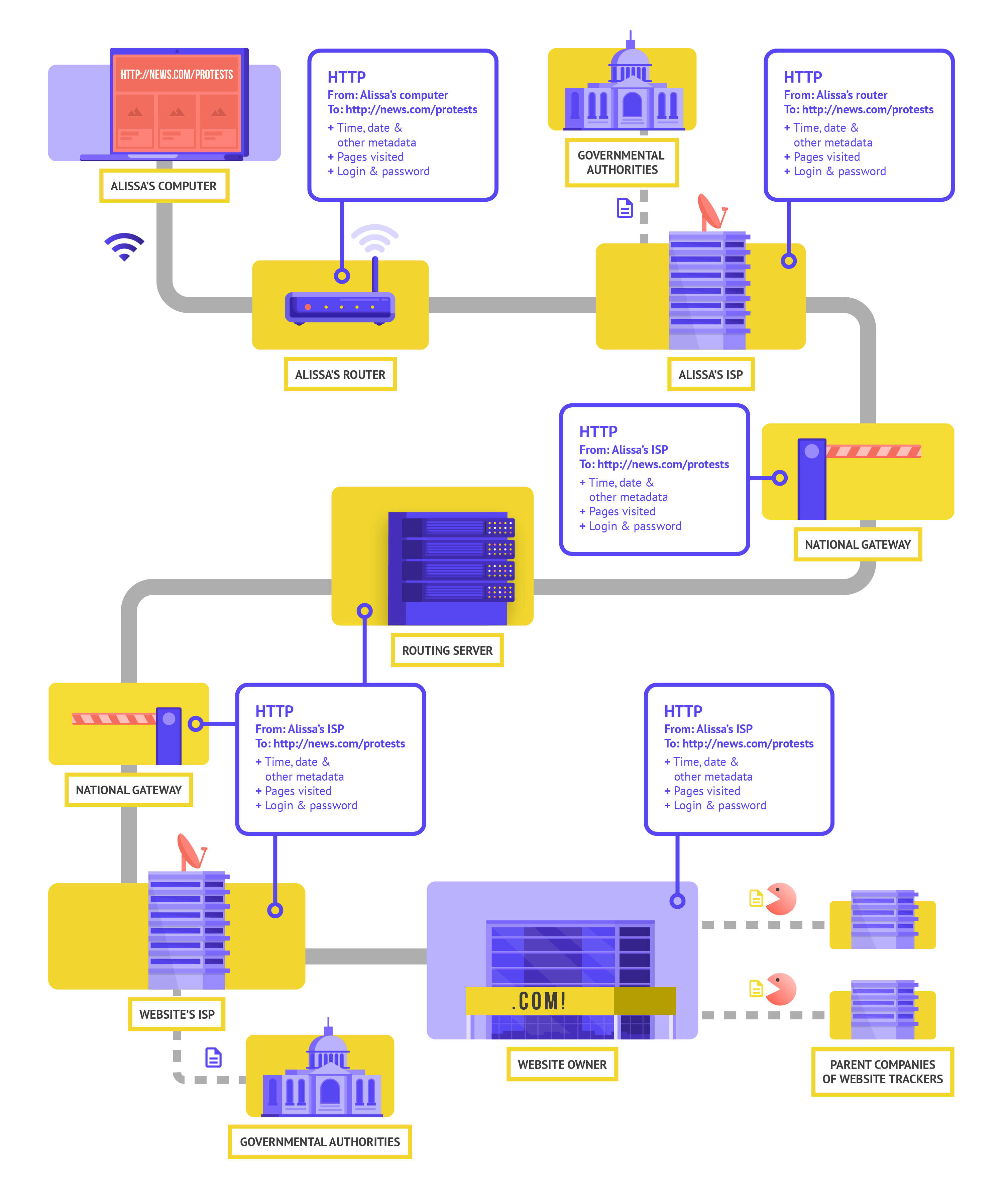

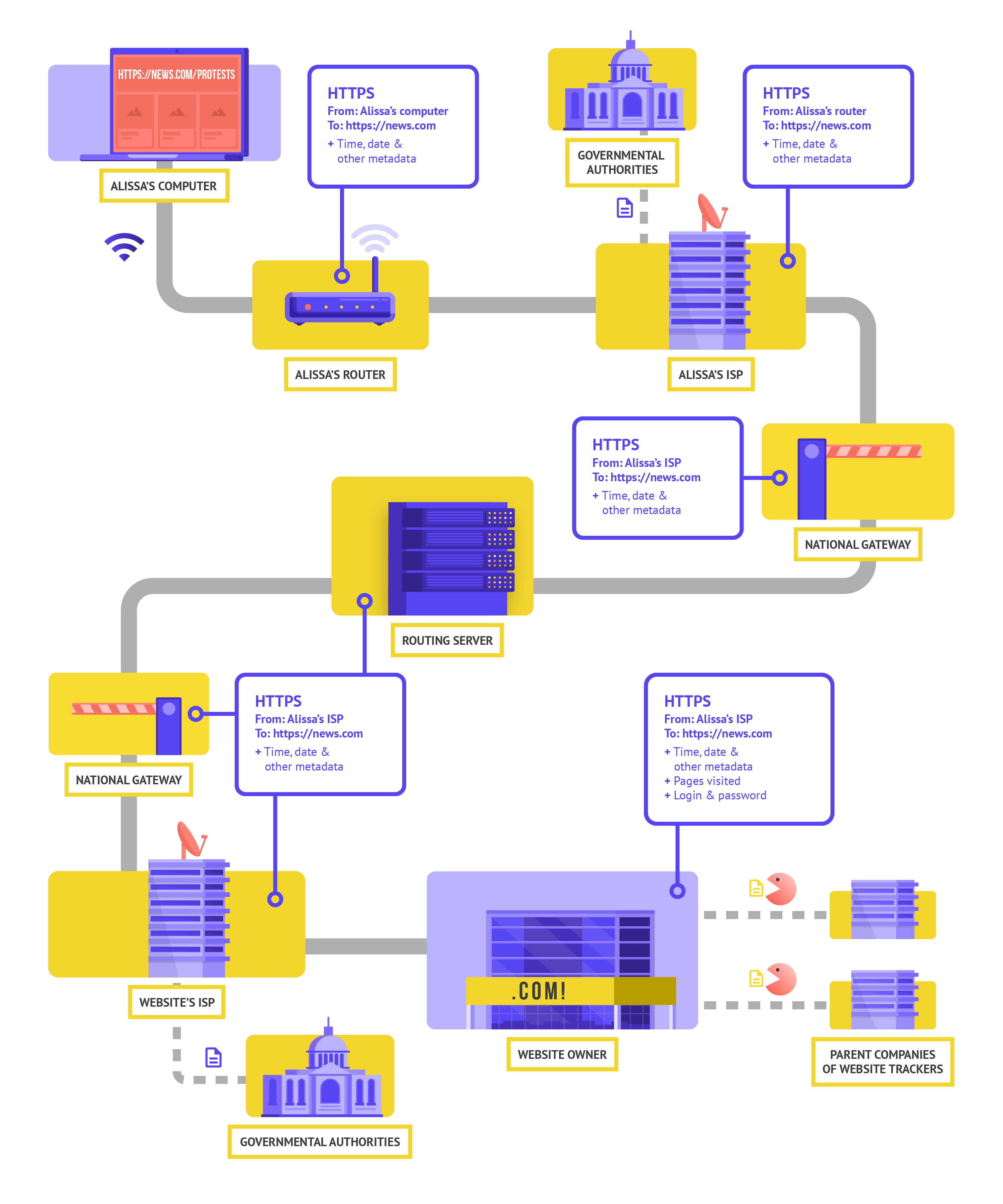

На следующей графической иллюстрации, разработанной Фондом электронных рубежей, показана разница между традиционным VPN и Tor.

Проще всего использовать Tor через веб-браузер Tor. Он работает как обычный браузер, за исключением того, что он перенаправляет весь трафик через сеть Tor. Браузер Tor можно загрузить на устройства, работающие под управлением ОС Windows, Mac, Linux или Android. Имейте в виду: используя браузер Tor, вы защищаете только ту информацию, доступ к которой получаете через этот браузер. Он не предоставляет никакой защиты для других приложений или загруженных файлов, которые вы можете параллельно открывать на своем устройстве. Кроме того, имейте в виду, что Tor не шифрует трафик, поэтому, как и при использовании VPN, при работе в Интернете важно использовать передовые методы, включая протокол HTTPS.

Если необходимо, чтобы защита анонимности Tor распространялась на весь компьютер, более технически подкованные пользователи могут установить Tor в качестве общесистемного подключения к Интернету или перейти на операционную систему Tails которая по умолчанию перенаправляет весь трафик через Tor. Пользователи Android также могут использовать приложение Orbot для перенаправления всего интернет-трафика и трафика приложений через Tor. Независимо от того, как именно вы используете Tor, важно помнить, что в этом случае ваш провайдер доступа к Интернету не может видеть, какие именно веб-сайты вы посещаете, но *может* видеть, что вы используете сам Tor. Как и при использовании VPN, это может значительно повысить профиль риска вашей организации, поскольку Tor не является особо распространенным инструментом и, следовательно, может привлечь внимание потенциальных противников, отслеживающих ваш интернет-трафик.

Так стоит ли использовать Tor в организации? Ответ: это зависит от ситуации. Для большинства подверженных рискам организаций намного проще и удобнее постоянно использовать надежный VPN-сервис. В эпоху широкого распространения VPN во всем мире это вряд ли вызовет тревогу. Однако, если вы не можете позволить себе надежный VPN или работаете в среде, где VPN-сервисы регулярно блокируются, Tor может оказаться хорошим вариантом для смягчения последствий слежки и обхода цензурных ограничений в Интернете. При условии, что это законно.

.jpg)