Что такое метаданные и стоит ли из-за них беспокоиться?

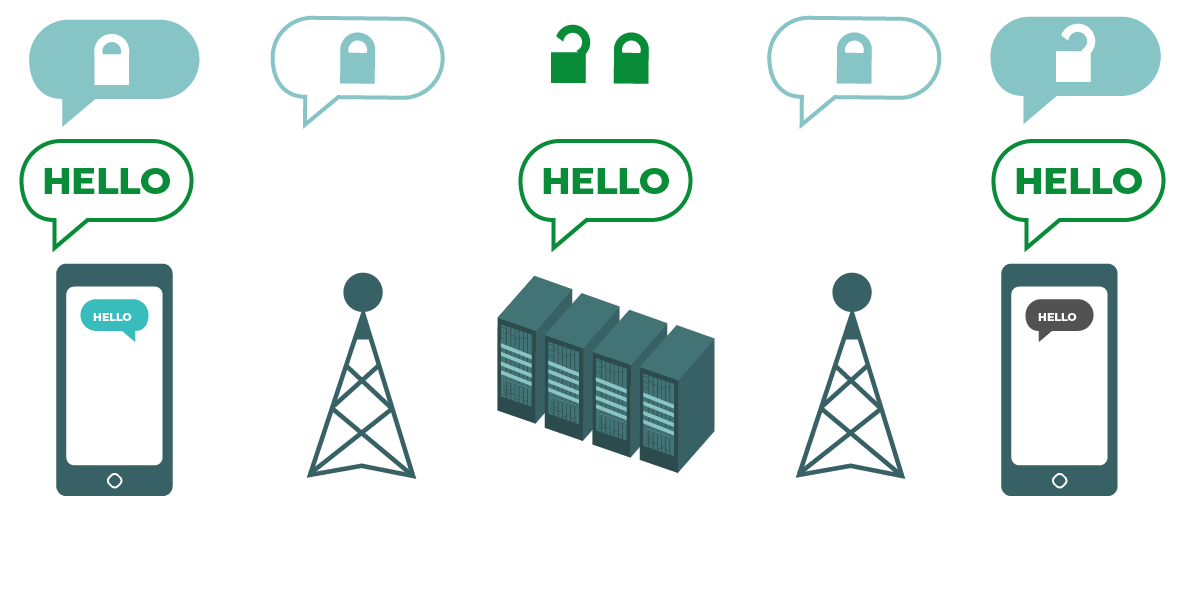

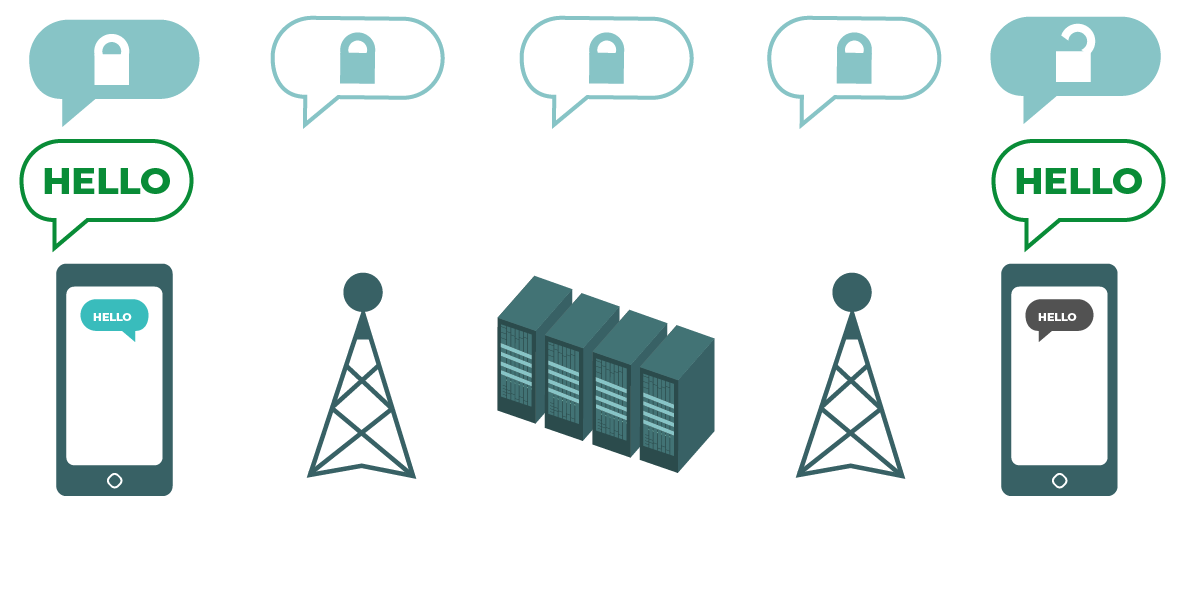

Информация о том, с кем вы и ваши сотрудники разговариваете, а также когда и где вы разговариваете зачастую может быть не менее конфиденциальной, чем то, о чем вы говорите. Важно помнить что сквозное шифрование защищает только содержимое (то самое «о чем») ваших коммуникаций. Вот где метаданные вступают в игру. В Пособии «Самозащита от слежки» от Фонда электронных рубежей представлен обзор метаданных и их значение для организаций (включая иллюстрацию того, как выглядят метаданные):

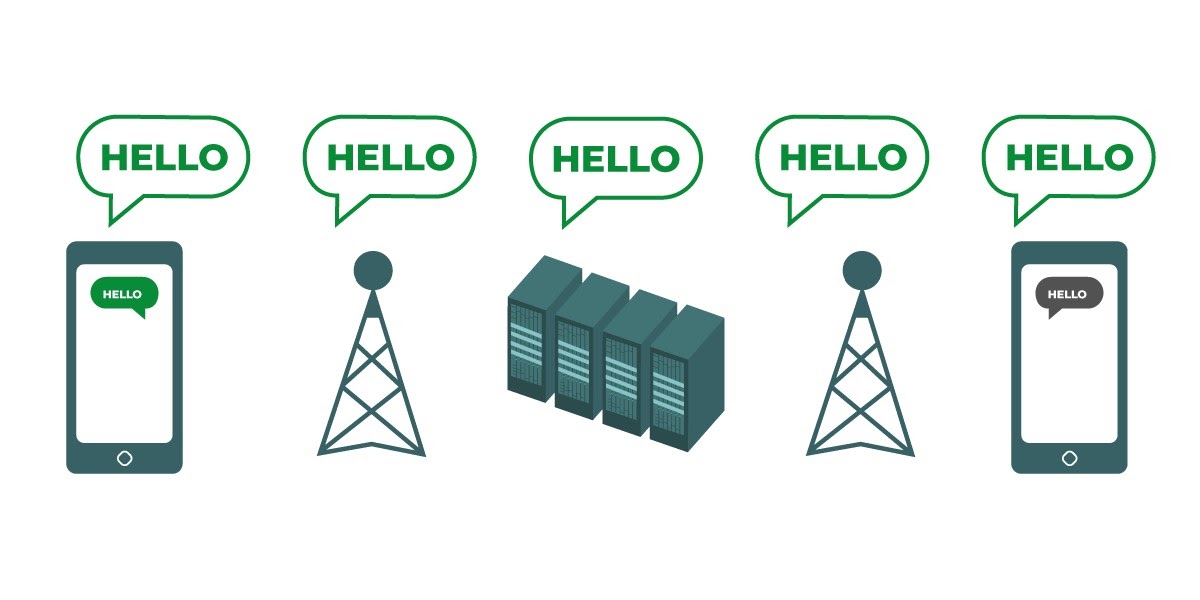

Нередко к метаданным относят все, кроме собственно содержимого ваших коммуникаций. Метаданные – это своего рода цифровой аналог конверта. Как и конверт, метаданные содержат информацию об отправителе, получателе и месте назначения сообщения. Метаданные – это информация об отправляемых и получаемых цифровых сообщениях. Среди прочего, к метаданным относится:

- с кем вы общаетесь

- тема электронного письма

- продолжительность разговора

- время разговора

- ваше местоположение в процессе общения

Даже малая выборка метаданных может предоставить исчерпывающую картину деятельности вашей организации. Давайте рассмотрим, какую информацию через метаданные могут получить хакеры, правительственные учреждения и компании, которые их собирают:

- Если вы, допустим, пообщаетесь по телефону с журналистом, то еще до того, как выйдет его статья с вашей цитатой без указания на вас как на источник, вашим оппонентам станет известно, что такой звонок был и что длился он столько-то времени, но они не узнают, о чем именно вы говорили.

- Им станет известно, что такой-то кандидат от вашей партии регулярно обменивался сообщениями с представителем местного бизнеса, занимающимся сомнительными делами, но тема этих сообщений останется для них тайной.

- Им станет известно, что вы получили электронное письмо от службы тестирования на COVID, позвонили своему врачу и зашли на сайт Всемирной организации здравоохранения, и все это в течение одного часа, но они не узнают, что было в письме и о чем вы говорили по телефону.

- Им станет известно, что вы получили от крупного спонсора электронное письмо с темой «Возврат наших инвестиций после выборов», но содержание письма будет для них недоступно.

Метаданные не защищены шифрованием, предоставляемым большинством служб обмена сообщениями. Отправляя сообщение, например, через WhatsApp, имейте в виду, что хотя содержимое вашего сообщения будет полностью зашифровано, другие все же могут узнать, кому вы пишете и как часто, а в случае с телефонными звонками – как долго разговариваете. В связи с этим следует помнить о рисках (если они есть), которые могут возникнуть, если определенные противники получат информацию о том, с кем и когда именно общаются представители вашей организации, а также (если речь идет о переписке по электронной почте) о темах ваших писем.

Одна из причин высокой популярности Signal заключается в том, что, помимо обеспечения сквозного шифрования, данное приложение имеет встроенные функции, гарантирующие минимизацию собираемых и хранимых метаданных. К примеру, функция «Засекреченный отправитель» (Sealed Sender) в приложении Signal шифрует метаданные участников диалогов. В результате информация о получателе сообщения становится доступна только самому приложению, но не отправителю. По умолчанию эта функция работает только при общении с существующими контактами или профилями (людьми), с которыми вы уже общались или которые сохранены в списке контактов. Однако вы можете включить для параметра «Засекреченный отправитель» (Sealed Sender) значение «Разрешить от всех», если вам важно исключить такие метаданные из всех разговоров Signal, даже с неизвестными людьми.

А как насчет электронной почты?

Большинство поставщиков услуг электронной почты, включая Gmail, Microsoft Outlook и Yahoo Mail, используют шифрование транспортного уровня. Поэтому если вам необходимо передавать конфиденциальный контент по электронной почте и вы обеспокоены тем, что поставщик услуг электронной почты может быть обязан по закону предоставлять информацию о ваших сообщениях правительству или другому противнику, вы можете выбрать вариант сквозного шифрования электронной почты. Однако имейте в виду, что даже при наличии сквозного шифрования безопасность электронной почты оставляет желать лучшего. Не стоит забывать об отсутствии шифрования тем электронных писем и отсутствии защиты метаданных. Электронная почта – не самый лучший вариант для передачи конфиденциальной информации. Вместо этого лучше выбрать приложение для безопасного обмена сообщениями, например Signal.

Если ваша организация продолжает использовать электронную почту, крайне важно внедрить общеорганизационную систему. Это поможет минимизировать распространенные риски, возникающие при использовании сотрудниками личных адресов электронной почты для решения рабочих вопросов, например несоблюдение мер безопасности учетной записи. Например, предоставляя сотрудникам корпоративные учетные записи электронной почты, вы можете применять передовые методы, включая надежные пароли и двухфакторную аутентификацию, для всех учетных записей, которыми управляет ваша организация. Если, согласно вышеуказанному анализу, вашей организации требуется сквозное шифрование электронной почты, Protonmail и Tutanota предлагают корпоративные тарифные планы. Если для электронной почты вашей организации достаточно шифрования транспортного уровня, рассмотрите такие варианты, как рабочее пространство Google Workspace (Gmail) или Microsoft 365 (Outlook).

Можно ли доверять WhatsApp?

WhatsApp – это популярное приложение для безопасного обмена сообщениями, которое может оказаться хорошим вариантом, учитывая его распространенность. Некоторые переживают по поводу того, что данное приложение принадлежит и контролируется компанией Facebook, которая работает над его интеграцией в другие системы. Кроме того, пользователи обеспокоены объемом метаданных паролей (то есть информации о том, с кем и когда они общаются), собираемых WhatsApp. Если вы решите использовать WhatsApp в качестве приложения для безопасного обмена сообщениями, обязательно ознакомьтесь с приведенным выше разделом о метаданных. Помимо прочего, в нем необходимо правильно настроить несколько параметров. Самое главное, обязательно отключите резервное копирование в облаке или по крайней мере включите новую функцию резервного копирования WhatsApp, защищенного сквозным шифрованием, используя 64-значный ключ шифрования или длинный, произвольный и уникальный пароль, сохраненный в безопасном месте (например, в вашем менеджере). Также не забудьте включить уведомления о безопасности и подтвердить коды безопасности. Простые инструкции по настройке этих параметров для телефонов Android можно найти здесь, а для iPhones – здесь. Если ваши сотрудники *и те, с кем вы все общаетесь*, не настроят указанные параметры должным образом, WhatsApp не рекомендуется использовать в качестве приложения для обмена конфиденциальными сообщениями, требующими сквозного шифрования. Учитывая настройки безопасности по умолчанию и защиту метаданных, Signal по-прежнему остается наилучшим приложением для сквозного зашифрованного обмена сообщениями.

А как насчет текстовых сообщений?

Обычные текстовые сообщения крайне небезопасны (стандартные SMS фактически никак не зашифрованы), поэтому не рекомендуется использовать их для передачи данных, не подлежащих разглашению. Невзирая на то, что сообщения, передаваемые от iPhone к iPhone производства Apple (известные как iMessages), защищены сквозным шифрованием, при участии в разговоре пользователя с иным устройством (не iPhone), сообщения становятся незащищенными Лучше всего соблюдать меры безопасности и стараться не отправлять в текстовых сообщениях конфиденциальную или личную информацию.

.

Почему для безопасных чатов не рекомендуются Telegram, Facebook Messenger или Viber?

В некоторых службах, например Facebook Messenger и Telegram, сквозное шифрование доступно только при намеренном включении (и только для индивидуальных чатов), поэтому не рекомендуется использовать их для обмена конфиденциальными или личными сообщениями, особенно организациям. Лучше не использовать эти инструменты, если вам требуется сквозное шифрование, поскольку можно просто забыть изменить менее безопасные настройки по умолчанию. Разработчики Viber утверждали, что предоставляют сквозное шифрование, однако не предоставили код приложения для проверки независимыми исследователями в области безопасности. Код Telegram также не был предоставлен для общественной проверки. Поэтому многие эксперты опасаются, что шифрование Viber (или «секретные чаты» Telegram) могут оказаться недостаточно качественными и, поэтому не рекомендуют использовать их для коммуникаций, требующих настоящего сквозного шифрования.

Наши контактные лица и коллеги используют другие приложения для обмена сообщениями. Как убедить их загрузить новое приложение для обмена сообщениями с нами?

Иногда приходится идти на компромисс между безопасностью и удобством, но в целях обеспечения конфиденциальности коммуникаций стоит приложить немного дополнительных усилий. Подайте хороший пример своим контактным лицам. Используя другие менее безопасные, системы, крайне внимательно относитесь к тому, что говорите. Избегайте конфиденциальных тем. Некоторые организации практикуют использование одной системы для общения в общем чате, а другой – для обсуждения наиболее конфиденциальных тем с руководством. Разумеется, проще всего использовать автоматическое шифрование всех данных – не нужно ни о чем вспоминать или думать.

К счастью, приложения со сквозным шифрованием, например Signal, становятся все более популярными и удобными для пользователя, не говоря уже о том, что они были локализованы на десятках языков для использования во всем мире. Если вашим партнерам или другим контактным лицам требуется помощь с переводом коммуникаций в приложения со сквозным шифрованием, например Signal, найдите время, чтобы объяснить им важность надлежащей защиты коммуникаций. Если все будут понимать степень важности, то несколько минут, чтобы загрузить новое приложение, и пара дней, чтобы привыкнуть к нему, не покажутся проблемой.

Существуют ли другие параметры для приложений со сквозным шифрованием, о которых нам следует знать?

В приложении Signal также важна проверка кодов (называемых Safety Numbers). Чтобы просмотреть и проверить код безопасности в Signal, откройте чат с контактом, нажмите на его имя в верхней части экрана, прокрутите вниз и выберите «Просмотреть код безопасности». Если код безопасности соответствует контакту, отметьте его как «проверенный» на том же экране. Особенно важно обращать внимание на коды безопасности и проверять свои контакты, если вам в чате приходят уведомления об изменении кода безопасности данного контакта. Если вам или кому-либо из сотрудников требуется помощь в настройке данных параметров, в приложении Signal предусмотрены полезные инструкции.

.

При использовании Signal, считающегося наиболее удобным приложением для безопасного обмена сообщениями и индивидуальных звонков, обязательно установите надежный пин-код.. Он должен содержать не менее шести цифр и не включать легко угадываемые комбинации, например дату рождения.

С дополнительными советами по правильной настройке приложений Signal и WhatsApp, можно ознакомиться руководствах, разработанных для обоих приложений Фондом электронных рубежей в рамках составления Пособия «Самозащита от слежки».