Воспользуйтесь менеджером паролей

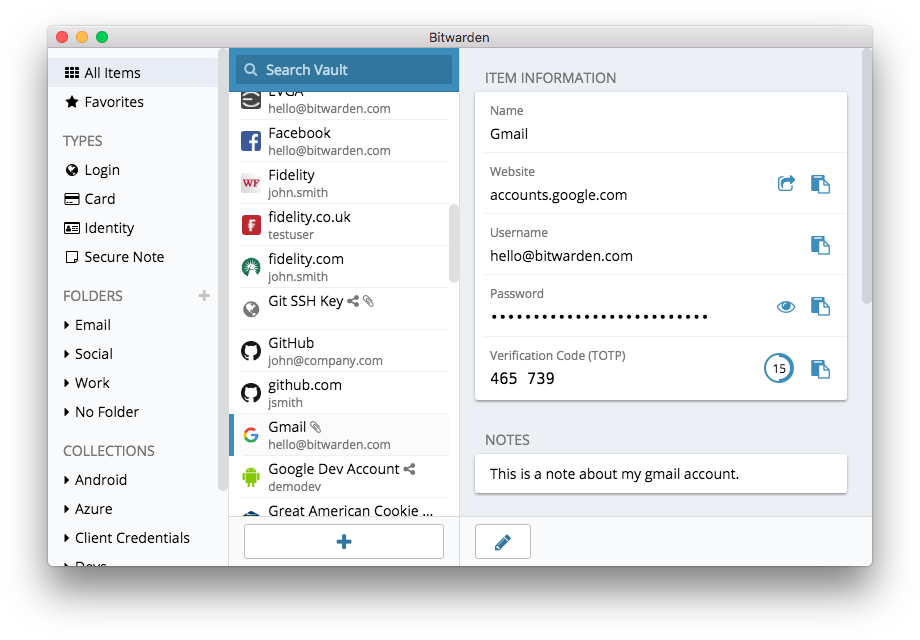

Итак, вы понимаете важность того, чтобы все люди в организации использовали для каждой из своих личных и корпоративных учетных записей длинные, произвольные и разные пароли, но как осуществить это на практике? Запомнить надежные пароли для десятков (если не сотен) учетных записей невозможно, поэтому всем приходится идти на хитрости. И самая неудачная из них – использовать повторяющиеся пароли. К счастью, вместо этого можно задействовать цифровые менеджеры паролей, что существенно упростит жизнь (и обезопасит работу с паролями). Такие приложения способны создавать, хранить и управлять паролями для вас и всей вашей организации, и ко многим из них можно получить доступ с компьютера или мобильного устройства. При использовании надежного менеджера паролей вам понадобится запомнить только один очень надежный, длинный пароль – так называемый «основной пароль» (его принято называть «мастер-пароль»), и при вы будете пользоваться всеми преимуществами в смысле безопасности, которые дает использование надежных, уникальных паролей для всех ваших учетных записей. С помощью этого основного пароля (а в идеале – еще и двухфакторной аутентификации (2FA), речь о которой пойдет в следующем разделе) вы будете открывать свой менеджер паролей паролей, чтобы разблокировать доступ ко всем остальным паролям. Помимо прочего, менеджеры паролей могут быть общими для нескольких учетных записей, что упрощает безопасный обмен паролями в организации.

Зачем использовать что-то новое? Неужели нельзя просто записать пароли на листочке бумаги или внести их в электронную таблицу на компьютере?

К сожалению, множество общепринятых подходов к управлению паролями не являются безопасными. Пароли, записанные на бумаге, могут украсть или подсмотреть, их легко потерять или сделать нечитабельными (если только вы не держите их в закрытом сейфе). Сохранение паролей в электронном документе на компьютере значительно упрощает для хакера – или для лица, укравшего компьютер – получение доступа как к самому устройству, так и ко всем вашим учетным записям. Использовать надежный менеджер паролей так же просто, как и обычный документ, но при этом он намного надежнее.

Почему мы должны доверять менеджеру паролей?

Качественные менеджеры паролей (при наличии в организации квалифицированных специалистов по безопасности) способны максимально обезопасить системы. Кроме того, хорошие приложения для управления паролями (некоторые из таких рекомендованы ниже) настроены так, что они не могут «разблокировать» ваши учетные записи. Это означает, что в большинстве случаев, даже в случае взлома или юридического принуждения к передаче информации, утеря или передача паролей сторонним лицам невозможны. Кроме того, важно помнить, что у противника гораздо больше шансов угадать ненадежный или повторяющийся пароль либо получить доступ к паролю в случае утечки данных в открытый доступ, чем взломать систему безопасности надежного менеджера паролей. Важно быть скептиком: вы определенно не должны слепо доверять любому программному обеспечению и приложениям, но у авторитетных менеджеров паролей есть все необходимые механизмы для надлежащей работы.

А как насчет хранения паролей в браузере?

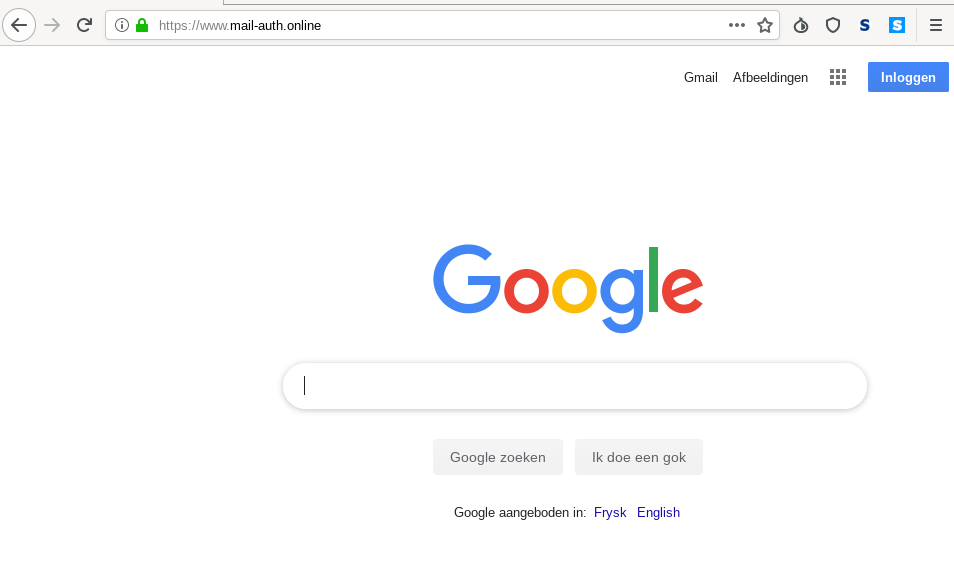

Хранение паролей в браузере не имеет ничего общего с использованием надежного менеджера паролей. Иными словами, не стоит использовать Chrome, Firefox, Safari или любой другой браузер в качестве менеджера паролей. Безусловно, это лучше, чем записывать пароли на бумаге или сохранять в электронной таблице, однако базовые функции хранения паролей веб-браузера оставляют желать лучшего с точки зрения безопасности. Подобные недостатки также существенно снижают удобство для пользователя по сравнению с надежным менеджером паролей. А неудобства заставляют людей снова возвращаться к ненадежным методам создания и обмена паролями в организации.

К примеру, в отличие от специализированных менеджеров паролей, встроенные в браузеры функции «сохранить этот пароль» или «запомнить этот пароль» не предлагают простой совместимости с мобильными устройствами, кроссбраузерности и надежных инструментов для создания и проверки паролей. Наличие таких функций значительно увеличивает пользу специализированного менеджера паролей для безопасности вашей организации. В менеджерах паролей также предусмотрены внутрикорпоративные функции (например, совместное использование паролей), что повышает уровень безопасности не только отдельного пользователя, но и организации в целом.

Если вы сохраняли пароли в браузере (намеренно или ненамеренно), найдите время, чтобы удалить их.