Além das VPNs, você já deve ter ouvido falar do Tor como outra ferramenta para usar a Internet com mais segurança. É importante entender o que são ambos, por que você pode usar um ou outro e como ambos podem afetar sua organização.

Tor é um protocolo para transmitir dados anonimamente pela Internet, encaminhando mensagens ou dados através de uma rede descentralizada. Você pode aprender mais sobre como o Tor funciona aqui, mas resumindo, ele encaminha seu tráfego por vários pontos ao longo do caminho até o destino, de modo que nenhum ponto tenha informações suficientes para expor quem você é e o que você está fazendo online de uma só vez.

O Tor é diferente de uma VPN em alguns aspectos. Mais fundamentalmente, difere porque não depende da confiança de nenhum ponto específico (como um provedor de VPN).

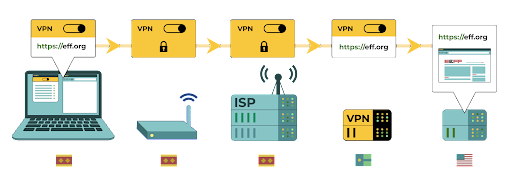

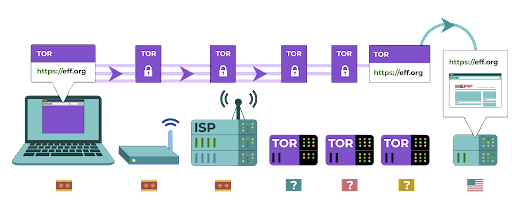

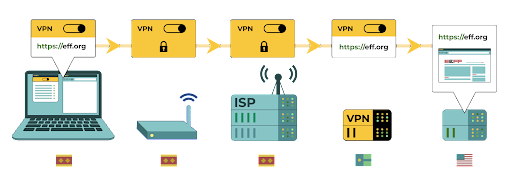

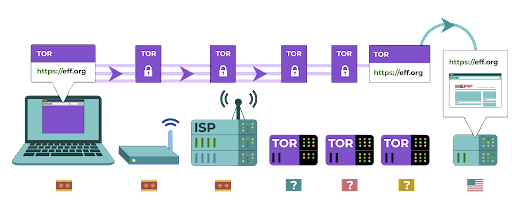

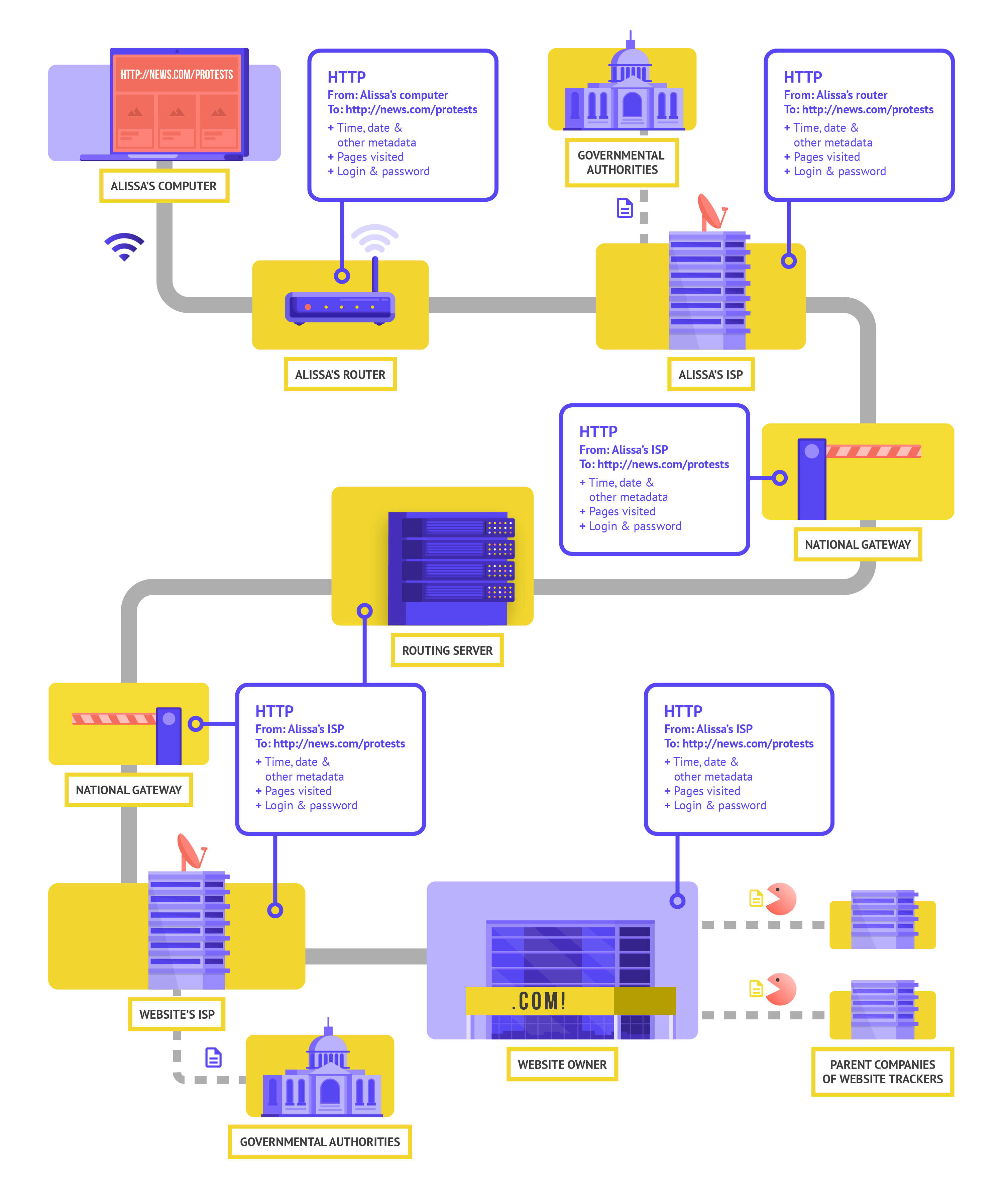

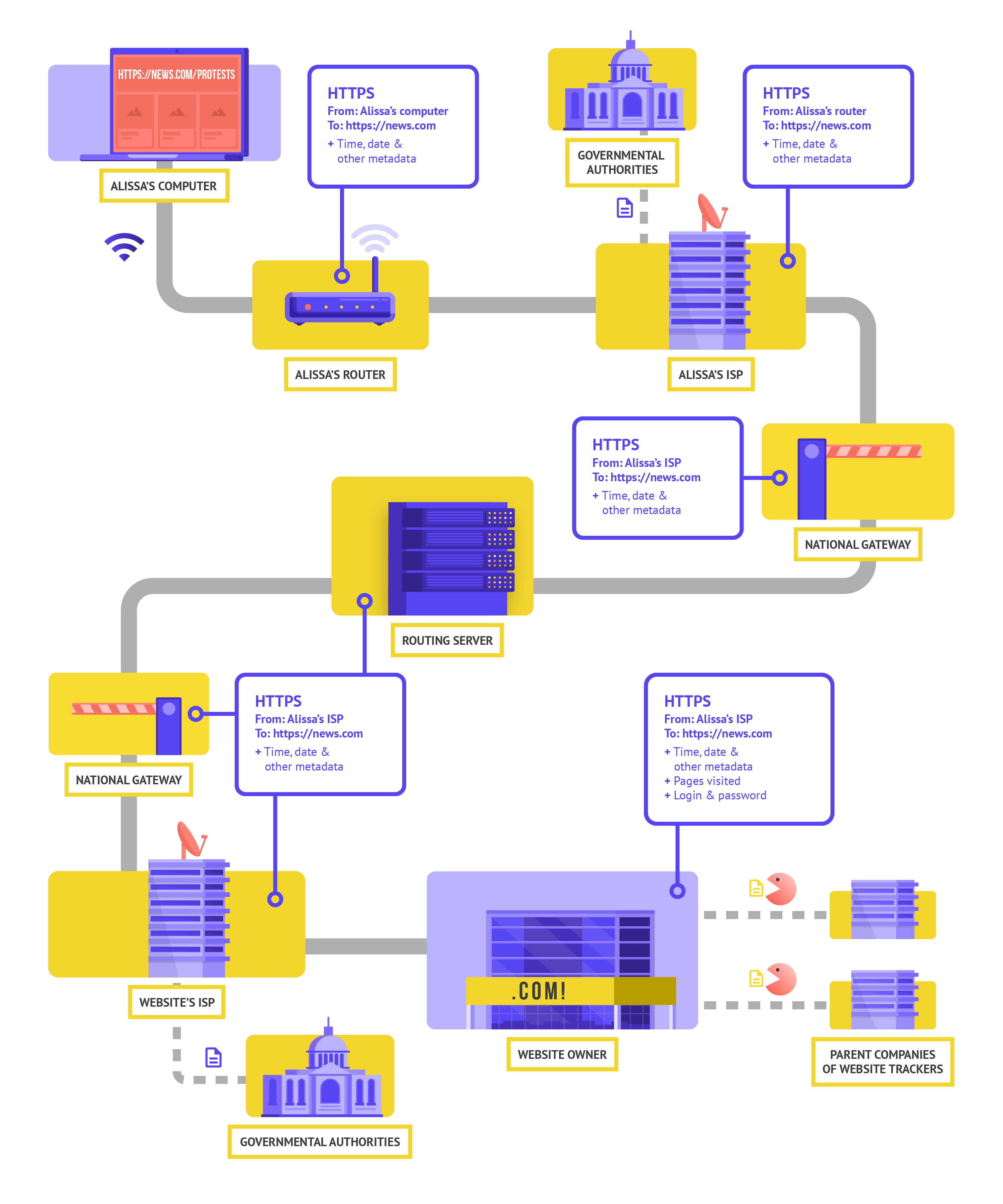

Este gráfico, desenvolvido pela EFF, mostra a diferença entre uma VPN tradicional e o Tor.

A maneira mais fácil de usar o Tor é através do navegador de Internet Tor. Ele funciona como qualquer navegador normal, exceto que encaminha seu tráfego pela rede Tor. Você pode baixar o navegador Tor em dispositivos Windows, Mac, Linux ou Android. Tenha em mente que ao usar o navegador Tor, você está apenas protegendo as informações que você acessa enquanto está no navegador. Ele não oferece proteção a outros aplicativos ou arquivos baixados que você pode abrir separadamente no seu dispositivo. Lembre-se também de que o Tor não criptografa seu tráfego, portanto – assim como ao usar uma VPN – ainda é essencial usar práticas recomendadas como HTTPS ao navegar.

Se você quiser estender as proteções de anonimato do Tor para todo o seu computador, usuários mais experientes em tecnologia podem instalar o Tor como uma conexão de Internet em todo o sistema ou considerar o uso do sistema operacional Tails, que encaminha todo o tráfego através do Tor por padrão. Os usuários do Android também podem usar o aplicativo Orbot para executar o Tor para todo o tráfego da Internet e aplicativos em seus dispositivos. Independentemente de como você usar o Tor, é importante saber que, ao usá-lo, seu provedor de serviços de Internet não pode ver quais sites você está visitando, mas eles *podem* ver que você está usando o próprio Tor. Assim como ao usar uma VPN, isso pode aumentar consideravelmente o perfil de risco de sua organização, porque o Tor não é uma ferramenta muito comum e, portanto, se destaca para adversários que podem estar monitorando seu tráfego de Internet.

Então, sua organização deve usar o Tor? A resposta é: depende. Para a maioria das organizações em risco, uma VPN confiável que seja usada adequadamente por todos os funcionários em todos os momentos é mais fácil, mais conveniente e, na era de maior uso de VPN globalmente, é menos provável que levante bandeiras vermelhas. No entanto, se você não puder pagar uma VPN confiável ou operar em um ambiente onde as VPNs são rotineiramente bloqueadas, o Tor pode ser uma boa opção, se legal, para limitar o impacto da vigilância e evitar a censura online.

.jpg)