Outre les VPN, vous avez peut-être entendu parler de Tor comme d'un autre outil permettant d'utiliser Internet de manière plus sûre. Il est important de comprendre leur nature, les raisons pour lesquelles vous pouvez utiliser l'un ou l'autre et l'impact qu'ils peuvent avoir sur votre organisation.

Tor est un protocole qui permet de transmettre des données de manière anonyme sur Internet en acheminant des messages ou des données à travers un réseau décentralisé. Vous pouvez en savoir plus sur le fonctionnement de Tor ici, mais en bref, il achemine votre trafic à travers plusieurs points sur le chemin de sa destination, de sorte qu'aucun point ne dispose d'assez d'informations pour exposer qui vous êtes et ce que vous faites en ligne au même moment.

Tor est différent d'un VPN à plusieurs égards. Plus fondamentalement, il diffère parce qu'il ne repose pas sur la confiance d'un point spécifique (comme un fournisseur de VPN).

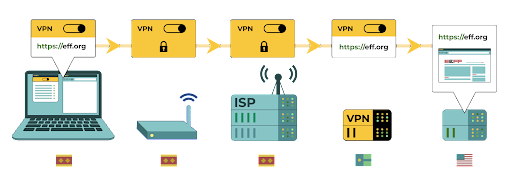

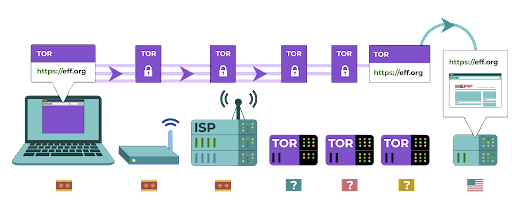

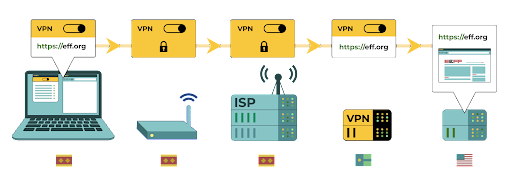

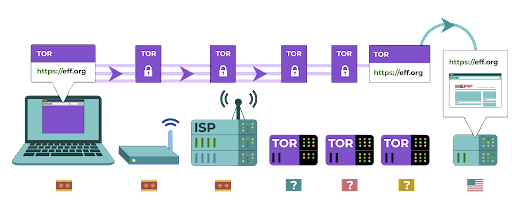

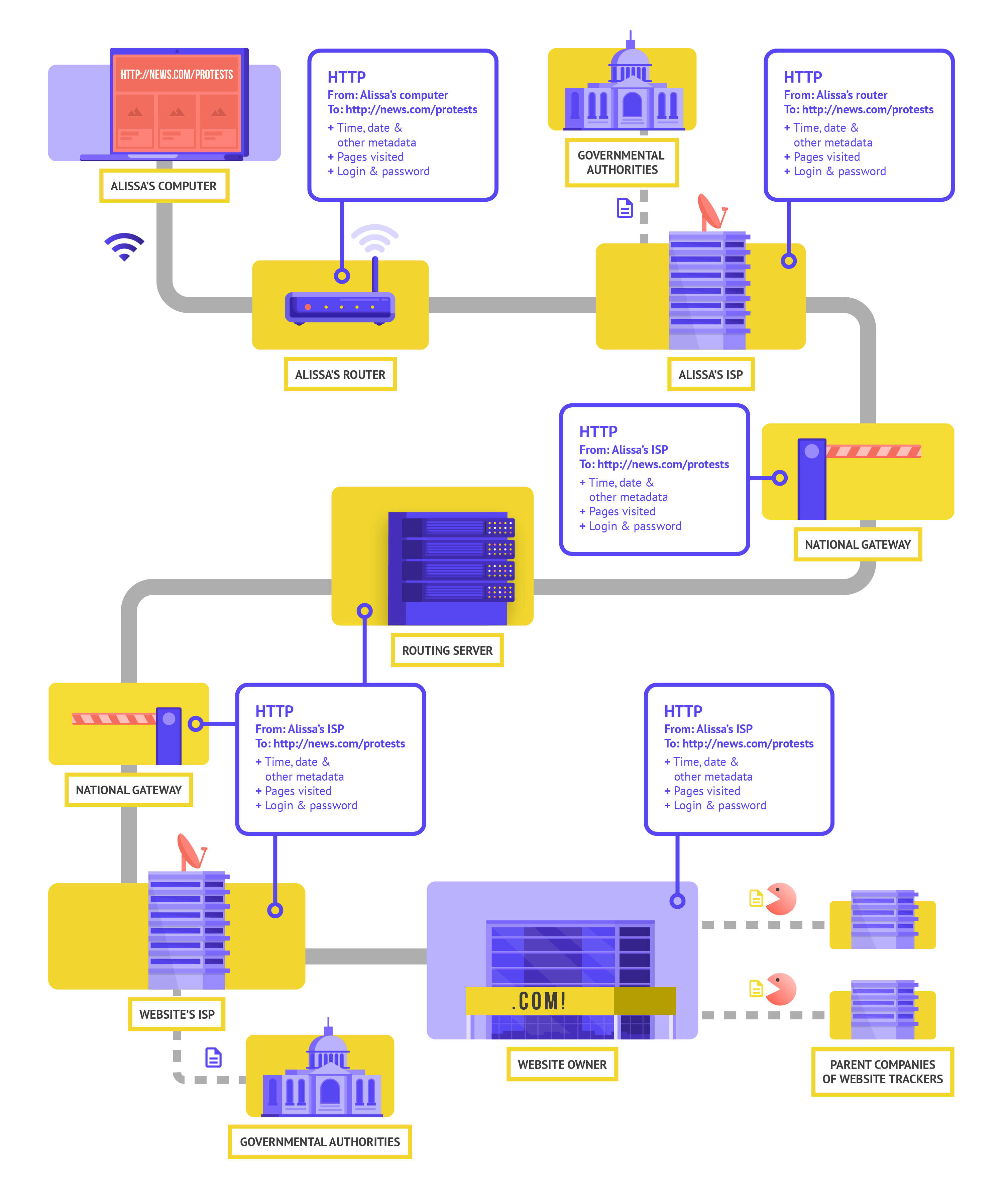

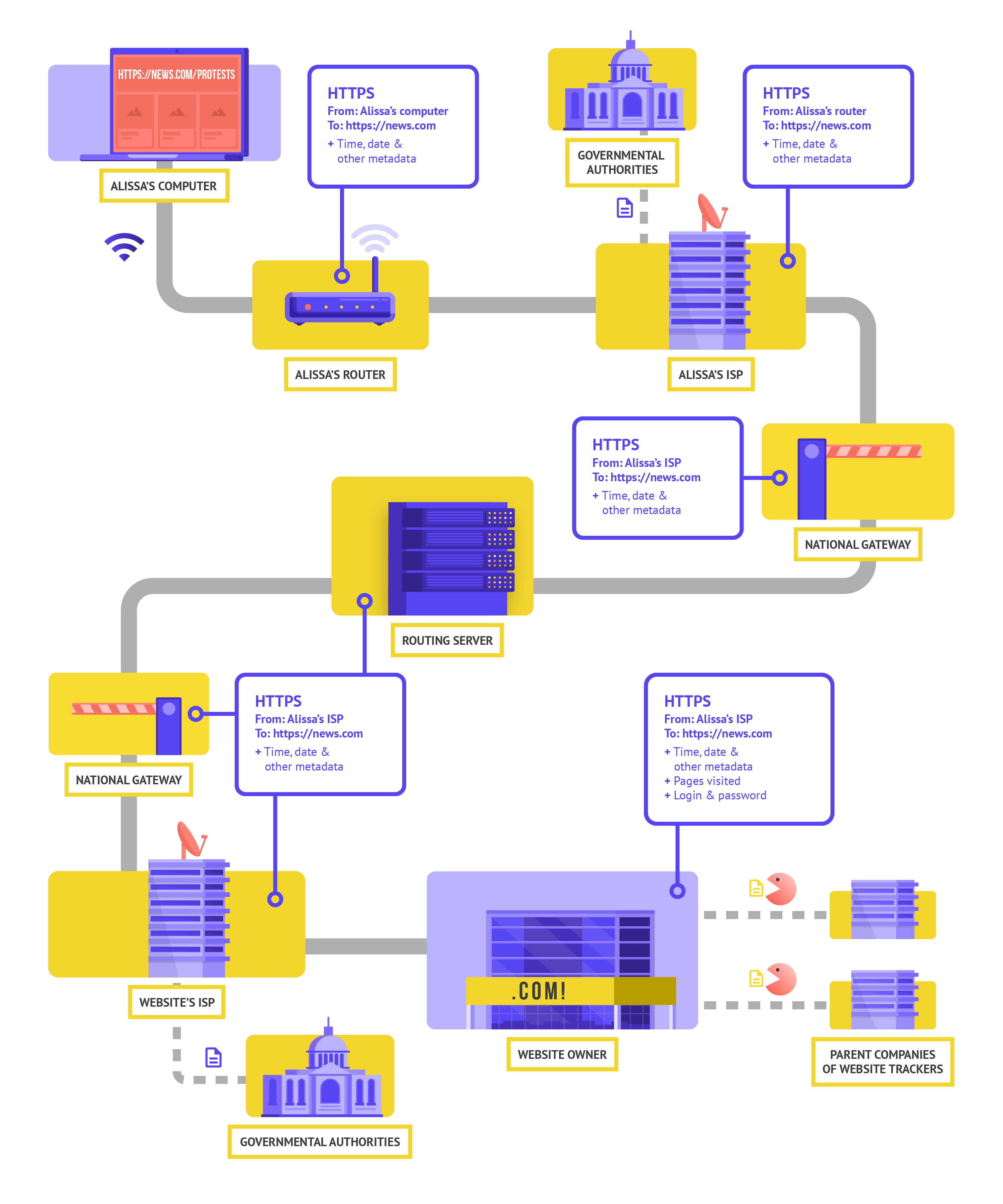

Ce graphique, élaboré par l'EFF, montre la différence entre un VPN traditionnel et Tor.

La façon la plus simple d'utiliser Tor est à travers le navigateur web de Tor. Il fonctionne comme n'importe quel navigateur normal, sauf qu'il fait transiter votre trafic par le réseau Tor. Vous pouvez télécharger le navigateur Tor sur Windows, Mac, Linux ou les appareils Android. Gardez à l'esprit que lorsque vous utilisez le navigateur Tor, vous ne protégez que les informations auxquelles vous accédez pendant que vous utilisez le navigateur. Il n'offre aucune protection aux autres applications ou aux fichiers téléchargés que vous pourriez ouvrir séparément sur votre appareil. Gardez également à l'esprit que Tor ne chiffre pas votre trafic, donc (comme pour l'utilisation d'un VPN) il est toujours essentiel de recourir aux meilleures pratiques comme le protocole HTTPS lors de la navigation.

Si vous souhaitez étendre les protections de l'anonymat de Tor à l'ensemble de votre ordinateur, les utilisateurs les plus avertis peuvent installer Tor comme une connexion internet à l'échelle du système, ou envisager d'utiliser le système d'exploitation Tails, qui route tout le trafic à travers Tor par défaut. Les utilisateurs d'Android peuvent également utiliser l'application Orbot pour exécuter Tor pour la totalité du trafic internet et des applications sur leur appareil. Indépendamment de la façon dont vous utilisez Tor, il est important de savoir que lorsque vous l'utilisez, votre fournisseur d'accès à Internet ne peut pas voir quels sites vous visitez, mais il peut voir que vous utilisez Tor. Comme dans le cas de l'utilisation d'un VPN, cela pourrait augmenter considérablement le profil de risque de votre organisation, car Tor n'est pas un outil très courant et se distingue donc pour les adversaires qui pourraient surveiller votre trafic Internet.

Alors, votre organisation doit-elle utiliser Tor ? Cela dépend. Pour la plupart des organisations à risque, un VPN de confiance, utilisé correctement par l'ensemble du personnel en permanence, est le plus simple, le plus pratique et, à l'heure où l'utilisation des VPN est de plus en plus répandue dans le monde, le moins susceptible de déclencher des alertes. Cependant, si vous n'avez pas les moyens d'acheter un VPN fiable ou si vous travaillez dans un environnement où les VPN sont régulièrement bloqués, Tor peut être une bonne option, à condition d'être légal, afin de limiter l'impact de la surveillance et d'éviter la censure en ligne.

.jpg)