Qu'est-ce que les métadonnées et devons-nous nous en préoccuper ?

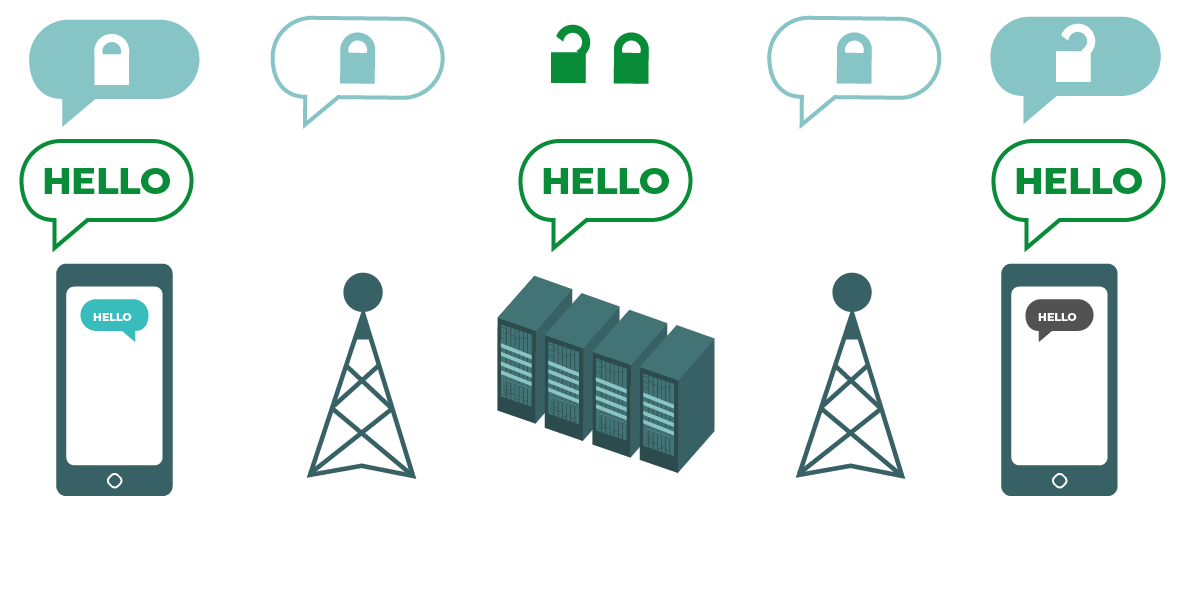

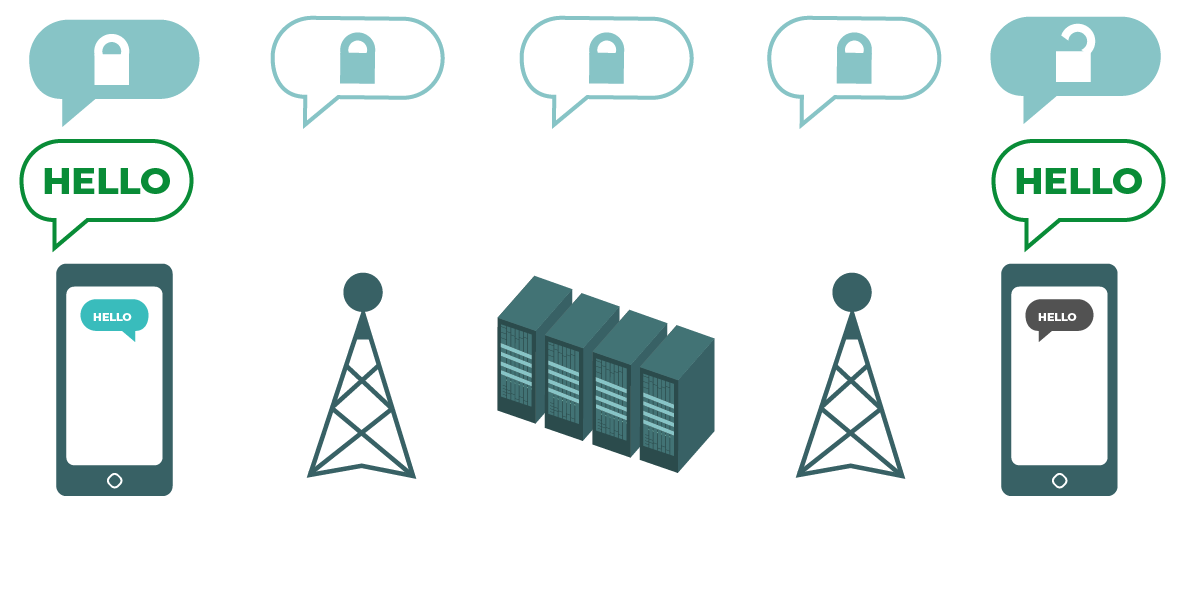

Les personnes à qui vous et votre personnel parlez et quand et où vous leur parlez, tout cela peut souvent être aussi problématique que ce dont vous parlez. Il est important de se rappeler que le chiffrement de bout en bout ne protège que le contenu (le « quoi ») de vos communications. C'est là que les métadonnées entrent en jeu. Le guide Surveillance Self-Defense de l'EFF donne une présentation des métadonnées et explique pourquoi elles sont importantes pour les organisations (en incluant une illustration de ce à quoi ressemblent les métadonnées) :

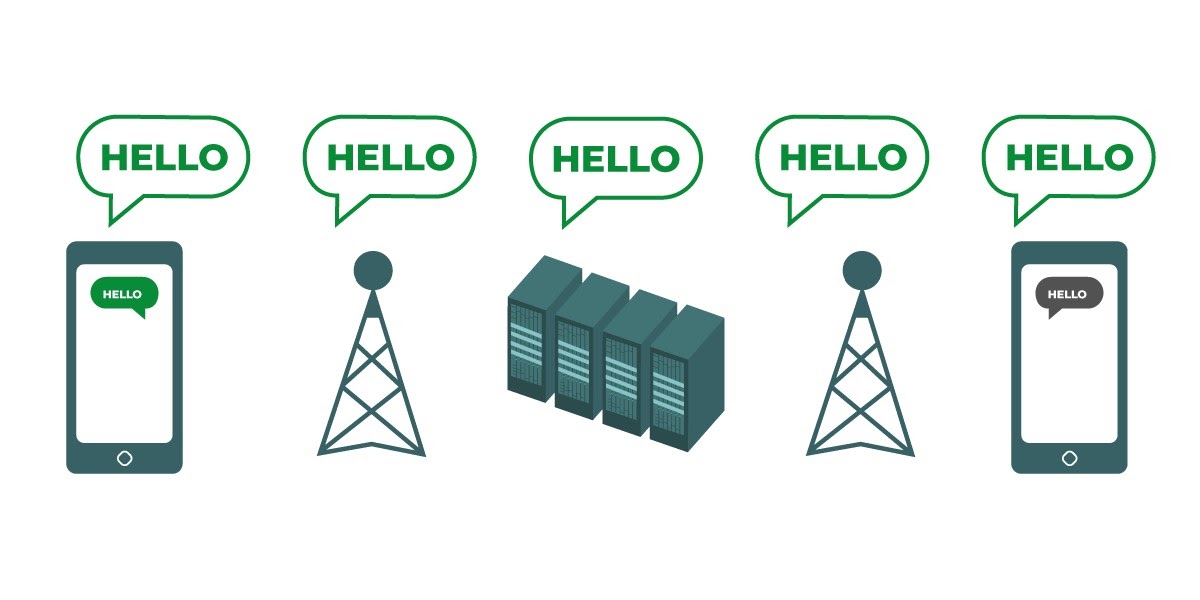

Les métadonnées sont souvent décrites comme étant tout sauf le contenu de vos communications. Vous pouvez considérer les métadonnées comme l'équivalent numérique d'une enveloppe. Tout comme une enveloppe contient des informations sur l'expéditeur, le destinataire et la destination d'un message, il en va de même pour les métadonnées. Les métadonnées sont des informations sur les communications numériques que vous envoyez et recevez. Voici quelques exemples de métadonnées :

- avec qui vous communiquez

- la ligne d'objet de vos courriels

- la durée de vos conversations

- l'heure à laquelle une conversation a eu lieu

- votre localisation lors de la communication

Même un minuscule échantillon de métadonnées peut fournir une vision intime des activités de votre organisation. Voyons à quel point les métadonnées peuvent être révélatrices pour les pirates, les agences gouvernementales et les entreprises qui les collectent :

- Ils savent que vous avez appelé un journaliste et parlé avec lui pendant une heure avant que ce dernier ne publie un article avec une citation anonyme. Cependant, ils ne savent pas de quoi vous avez parlé.

- Ils savent que l'un des candidats de votre parti a fréquemment envoyé des messages à une entreprise locale tristement célèbre pour ses activités peu recommandables. Mais le sujet des messages reste secret.

- Ils savent que vous avez reçu un e-mail d'un service de test de COVID, puis que vous avez appelé votre médecin, puis que vous avez visité le site web de l'Organisation mondiale de la santé dans la même heure. Cependant, ils ne savent pas ce que contenait l'e-mail ni ce dont vous avez parlé au téléphone.

- Ils savent que vous avez reçu un e-mail d'un grand donateur dont l'objet est « Retour sur notre investissement après l’élection ». Mais le contenu de l'e-mail ne leur est pas visible.

Les métadonnées ne sont pas protégées par le chiffrement fourni par la plupart des services de messagerie. Si vous envoyez un message sur WhatsApp, par exemple, n'oubliez pas que, même si le contenu de votre message est chiffré de bout en bout, il est toujours possible pour d'autres personnes de savoir à qui vous envoyez des messages, à quelle fréquence et, dans le cas des appels téléphoniques, pendant combien de temps. Par conséquent, vous devez garder à l'esprit les risques qui existent (le cas échéant) si certains adversaires sont en mesure de savoir à qui votre organisation parle, quand vous leur avez parlé et (dans le cas des e-mails) les lignes d'objet générales des communications de votre organisation.

L'une des raisons pour lesquelles Signal est si fortement recommandé est que, en plus de fournir un chiffrement de bout en bout, il a introduit des fonctionnalités et pris des engagements afin de réduire la quantité de métadonnées qu'il enregistre et stocke. Par exemple, la fonction « Expéditeur scellé » de Signal chiffre les métadonnées relatives à la personne qui parle à un autre, de sorte que Signal ne connaît que le destinataire d'un message, mais pas l'expéditeur. Par défaut, cette fonction ne fonctionne que lorsque vous communiquez avec des contacts ou des profils existants (personnes) avec lesquels vous avez déjà communiqué ou que vous avez enregistrés dans votre liste de contacts. Cependant, vous pouvez activer ce paramètre « Expéditeur scellé » pour « Autoriser de n'importe qui » s'il est important pour vous d'éliminer ces métadonnées dans toutes les conversations Signal, même celles avec des personnes qui vous sont inconnues.

Qu'en est-il des courriels ?

La plupart des fournisseurs de courriel, par exemple Gmail, Microsoft Outlook et Yahoo Mail, utilisent le chiffrement de la couche de transport. Par conséquent, si vous devez communiquer du contenu sensible par courriel et que vous craignez que votre fournisseur de courriel ne soit légalement tenu de fournir des informations sur vos communications à un gouvernement ou à un autre adversaire, vous devriez envisager d'utiliser une option de courriel chiffré de bout en bout. Il faut toutefois garder à l'esprit que même les options de chiffrement de bout en bout des courriels laissent à désirer du point de vue de la sécurité, par exemple en ne chiffrant pas les lignes d'objet des courriels et en ne protégeant pas les métadonnées. Si vous devez communiquer des informations particulièrement sensibles, les courriels ne sont pas la meilleure solution. Optez plutôt pour des options de messagerie sécurisée comme Signal.

Si votre organisation continue à une messagerie électronique, il est essentiel d'adopter un système applicable à l'ensemble de l'organisation. Cela vous permet de limiter les risques courants qui surviennent lorsque le personnel utilise des adresses courriels personnelles pour travailler, notamment en ce qui concerne les mauvaises pratiques de sécurité liées aux comptes. Par exemple, en fournissant des comptes messagerie électronique au personnel de l'organisation, vous pouvez appliquer des mots de passe forts et un système 2FA sur tous les comptes gérés par votre organisation. Si, selon votre analyse, un chiffrement de bout en bout est nécessaire pour votre messagerie électronique, Protonmail et Tutanota proposent tous deux des programmes destinés aux organisations. Si le chiffrement de la couche de transport est adéquat pour la messagerie électronique de votre organisation, des options comme Google Workspace (Gmail) ou Microsoft 365 (Outlook) peuvent être intéressantes.

Peut-on vraiment faire confiance à WhatsApp ?

WhatsApp est un choix populaire en matière de messagerie sécurisée et peut constituer une bonne option compte tenu de son omniprésence. Certains s'inquiètent du fait qu'il est détenu et contrôlé par Facebook, qui s'est efforcé de l'intégrer à ses autres systèmes. D'autres sont également préoccupées par la quantité de métadonnées (c'est-à-dire des informations sur les personnes avec qui vous communiquez et quand) que WhatsApp collecte. Si vous choisissez d'utiliser WhatsApp comme option de messagerie sécurisée, veillez à lire la section ci-dessus sur les métadonnées. Il y a également quelques paramètres dont il est nécessaire de s'assurer qu'ils soient correctement configurés. Plus important encore, assurez-vous de désactiver les sauvegardes dans le nuage ou, à tout le moins, d'activer la nouvelle fonctionnalité de sauvegardes chiffrées de bout en bout de WhatsApp en utilisant une clé de chiffrement à 64 chiffres ou un code de passe long, aléatoire et unique enregistré dans un endroit sûr (comme votre gestionnaire de mots de passe). Veillez également à afficher les notifications de sécurité et à vérifier les codes de sécurité. Vous pouvez trouver des guides pratiques simples pour configurer ces paramètres sur les téléphones Android ici et les iPhones ici. Si votre personnel *et ceux avec qui vous communiquez tous* ne configurent pas correctement ces options, alors il ne faut pas considérer WhatsApp comme une bonne option pour les communications sensibles qui nécessitent un chiffrement de bout en bout. Signal reste la meilleure option pour ces besoins de messagerie chiffrée de bout en bout, compte tenu de ses paramètres par défaut sécurisés ainsi que de ses mesures de protection des métadonnées.

Et les textos ?

Les messages texte de base ne sont pas du tout sécurisés (les SMS standard sont effectivement non chiffrés) et doivent être évités pour tout ce qui n'est pas destiné à être connu du public. Bien que les messages entre iPhone d'Apple (connus sous le nom d'iMessages) soient chiffrés de bout en bout, s'il n'y a pas d'iPhone dans la conversation, les messages ne sont pas sécurisés. Il vaut mieux être prudent et éviter les SMS pour tout ce qui est de loin sensible, privé ou confidentiel.

Pourquoi Telegram, Facebook Messenger ou Viber ne sont-ils pas recommandés pour les discussions sécurisées ?

Certains services, comme Facebook Messenger et Telegram, n'offrent un chiffrement de bout en bout que si vous l'activez délibérément (et uniquement pour les discussions en tête-à-tête). Ce ne sont donc pas de bonnes options pour les communications sensibles ou privées, surtout pour une organisation. Ne vous fiez pas à ces outils si vous devez utiliser le chiffrement de bout en bout, car il est assez facile d'oublier de modifier les paramètres par défaut, qui sont moins sûrs. Viber affirme offrir un chiffrement de bout en bout, mais n'a pas mis son code à la disposition des chercheurs en sécurité externes afin qu'ils puissent l'examiner. Le code de Telegram n'a pas non plus été mis à disposition pour un audit public. Par conséquent, de nombreux experts craignent que le chiffrement de Viber (ou les « discussions secrètes » de Telegram) ne soit pas conforme aux normes et ne convienne donc pas aux communications qui nécessitent un véritable chiffrement de bout en bout.

Nos contacts et collègues utilisent d'autres applications de messagerie. Comment les convaincre de télécharger une nouvelle application pour communiquer avec nous ?

Il faut parfois faire un compromis entre sécurité et praticité, mais un petit effort supplémentaire en vaut la peine afin de garantir la sécurité des communications sensibles. Donnez le bon exemple à vos contacts. Si vous devez utiliser d'autres systèmes moins sûrs, faites très attention à ce que vous dites. Évitez de discuter de sujets sensibles. Certaines organisations peuvent utiliser un système pour les discussions générales et un autre avec la direction pour les discussions les plus confidentielles. Bien sûr, le plus simple est que tout soit automatiquement chiffré en permanence, car ainsi il n'y a rien à oublier ou à penser.

Heureusement, les applications chiffrées de bout en bout comme Signal sont de plus en plus populaires et conviviales ; sans compter qu'elles ont été adaptées dans des dizaines de langues afin de pouvoir être utilisées dans le monde entier. Si vos partenaires ou autres contacts ont besoin d'aide pour passer à une option de chiffrement de bout en bout comme Signal, prenez le temps de leur expliquer pourquoi il est si important de protéger correctement vos communications. Lorsque tout le monde en comprendra l'importance, les quelques minutes nécessaires au téléchargement d'une nouvelle application et les quelques jours qu'il faudra peut-être pour s'habituer à l'utiliser ne sembleront pas être de trop.

Existe-t-il d'autres paramètres pour les applications chiffrées de bout en bout que nous devrions connaître ?

Avec l'application Signal, la vérification des codes de sécurité (qu'ils appellent numéros de sécurité) est également importante. Pour afficher un numéro de sécurité et le vérifier avec Signal, vous pouvez ouvrir votre discussion avec un contact, appuyer sur son nom en haut de votre écran, puis faire défiler l'écran vers le bas pour appuyer sur « Afficher le numéro de sécurité ». Si votre numéro de sécurité correspond à celui de votre contact, vous pouvez le marquer comme « vérifié » à partir de ce même écran. Il est particulièrement important de prêter attention à ces numéros de sécurité et de vérifier vos contacts si vous recevez une notification dans une discussion indiquant que votre numéro de sécurité avec un contact donné a changé. Si vous ou d'autres membres du personnel ont besoin d'aide pour configurer ces paramètres, Signal lui-même fournit des instructions pratiques.

Si vous utilisez Signal, qui est largement considéré comme la meilleure option conviviale en matière de messagerie sécurisée et d'appels individuels, veillez à définir un code pin fort. Utilisez au moins six chiffres sans utiliser quelque chose de facile à deviner comme votre date de naissance.

Pour plus de conseils sur la façon de configurer correctement Signal et WhatsApp, vous pouvez consulter les guides d'outils élaborés par l'EFF pour ces deux produits dans son guide Surveillance Self-Defense Guide.