Dernière mise à jour : Juillet 2022

De nos jours, il est probable que votre organisation et son personnel disposent de dizaines, voire de centaines de comptes qui, en cas de violation, pourraient exposer des informations sensibles ou même porter préjudice à des personnes à risque. Pensez aux différents comptes dont disposent les membres du personnel et l'organisation dans son ensemble : e-mail, applications de chat, réseaux sociaux, banque en ligne, stockage de données dans le nuage, ainsi que les boutiques de vêtements, les restaurants locaux, les journaux et de nombreux autres sites Web et applications auxquels vous vous connectez. Aujourd'hui, pour assurer une bonne sécurité, il faut adopter une approche diligente afin de protéger tous ces comptes contre des attaques. Cela commence par une bonne gestion des mots de passe et l'utilisation d'une authentification à deux facteurs au sein de toute l'organisation.

Qu'est-ce qui fait un bon mot de passe ?

Il y a trois clés pour un bon mot de passe fort : la longueur, le caractère aléatoire et l'unicité.

| Longueur : |

Plus le mot de passe est long, plus il est difficile pour un adversaire de le deviner. La plupart des piratages de mots de passe sont désormais effectués par des programmes informatiques et il ne faut pas longtemps à ces programmes malveillants pour craquer un mot de passe court. Par conséquent, il est essentiel que vos mots de passe comportent au moins 16 caractères, ou au moins cinq mots, et qu'ils soient de préférence plus longs.

|

| Caractère aléatoire : |

Même si un mot de passe est long, il n'est pas très efficace s'il s'agit de quelque chose qu'un adversaire peut facilement deviner à votre sujet. Évitez d'inclure des informations telles que votre date de naissance, votre ville natale, vos activités préférées ou d'autres faits que quelqu'un pourrait découvrir à votre sujet en effectuant une recherche rapide sur Internet.

|

| Unicité : |

La mauvaise pratique la plus courante en matière de mot de passe consiste à utiliser le même mot de passe pour plusieurs sites. La répétition des mots de passe est un gros problème car cela signifie que lorsqu'un seul de ces comptes est compromis, tous les autres comptes utilisant ce même mot de passe sont également vulnérables. Si vous utilisez la même phrase de passe sur plusieurs sites, cela peut augmenter considérablement l'impact d'une erreur ou d'une violation de données. Vous ne vous souciez peut-être pas du mot de passe que vous utilisez pour accéder à la bibliothèque locale, mais si celui-ci est piraté et que vous utilisez le même mot de passe sur un compte plus sensible, des informations importantes pourraient être volées.

|

Un moyen facile d'atteindre ces objectifs de longueur, d'aléatoire et d'unicité est de choisir trois ou quatre mots communs mais aléatoires. Par exemple, votre mot de passe pourrait être « fleur lampe vert ours », qui est facile à retenir mais difficile à deviner. Vous pouvez consulter ce site de Better Buys pour voir une estimation de la vitesse à laquelle les mots de passe faibles peuvent être piratés.

Utilisez un gestionnaire de mots de passe pour vous aider

Vous savez donc qu'il est important que chaque membre de l'organisation utilise un mot de passe long, aléatoire et différent pour chacun de ses comptes personnels et organisationnels, mais comment faire concrètement ? Il est impossible de mémoriser un mot de passe efficace pour des dizaines (voire des centaines) de comptes, ce qui oblige tout le monde à tricher. La mauvaise chose à faire est de réutiliser les mots de passe. Heureusement, nous pouvons nous tourner vers les gestionnaires de mots de passe numériques pour nous faciliter la vie (et rendre nos pratiques en matière de mots de passe beaucoup plus sûres). Ces applications, dont beaucoup sont accessibles via un ordinateur ou un appareil mobile, peuvent créer, stocker et gérer des mots de passe pour vous et toute votre organisation. L'adoption d'un gestionnaire de mots de passe sécurisé signifie que vous n'aurez jamais à vous souvenir que d'un seul mot de passe très fort et long, appelé mot de passe principal (historiquement appelé mot de passe « maître »), tout en bénéficiant des avantages de sécurité liés à l'utilisation de mots de passe forts uniques pour tous vos comptes. Vous utiliserez ce mot de passe principal (et idéalement un deuxième facteur d'authentification (2FA), qui sera abordé dans la section suivante) pour ouvrir votre gestionnaire de mots de passe et débloquer l'accès à tous vos autres mots de passe. Les gestionnaires de mots de passe peuvent également être partagés entre plusieurs comptes afin de faciliter le partage sécurisé des mots de passe au sein de votre organisation.

Pourquoi devons-nous utiliser quelque chose de nouveau ? Ne pouvons-nous pas simplement les écrire sur papier ou dans une feuille de calcul sur notre ordinateur ?

Malheureusement, de nombreuses approches courantes de la gestion des mots de passe ne sont pas sûres. Le stockage des mots de passe sur des feuilles de papier (à moins que vous ne les gardiez enfermés dans un coffre-fort) peut les exposer au vol physique, aux regards indiscrets, à la perte et à des dommages faciles. Si vous enregistrez vos mots de passe dans un document sur votre ordinateur, il est beaucoup plus facile pour un pirate d'y accéder (ou pour une personne qui vole votre ordinateur d'avoir non seulement votre appareil mais aussi l'accès à tous vos comptes). L'utilisation d'un bon gestionnaire de mots de passe est tout aussi simple, mais beaucoup plus sûre.

Pourquoi faire confiance à un gestionnaire de mots de passe ?

Les gestionnaires de mots de passe de qualité déploient des efforts considérables (et emploient d'excellentes équipes de sécurité) afin de garantir la sécurité de leurs systèmes. Les bonnes applications de gestion des mots de passe (nous en recommandons quelques-unes ci-dessous) sont également configurées de manière à ce qu'elles ne puissent pas « déverrouiller » vos comptes. Cela signifie que, dans la plupart des cas, même s'ils étaient piratés ou contraints légalement de transmettre des informations, ils ne pourraient pas perdre ou donner vos mots de passe. Il est également important de se rappeler qu'il est infiniment plus probable qu'un adversaire devine l'un de vos mots de passe faibles ou répétés, ou en trouve un via une violation de données à caractère publique, plutôt que de voir un bon gestionnaire de mots de passe voir ses systèmes de sécurité violés. Il est important d'être sceptique et de ne pas faire aveuglément confiance à tous les logiciels et applications, mais les gestionnaires de mots de passe réputés ont toutes les raisons de faire les choses correctement.

Qu'en est-il du stockage des mots de passe via un navigateur ?

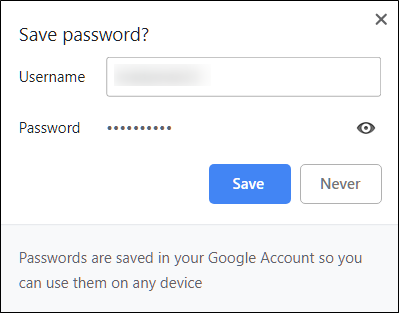

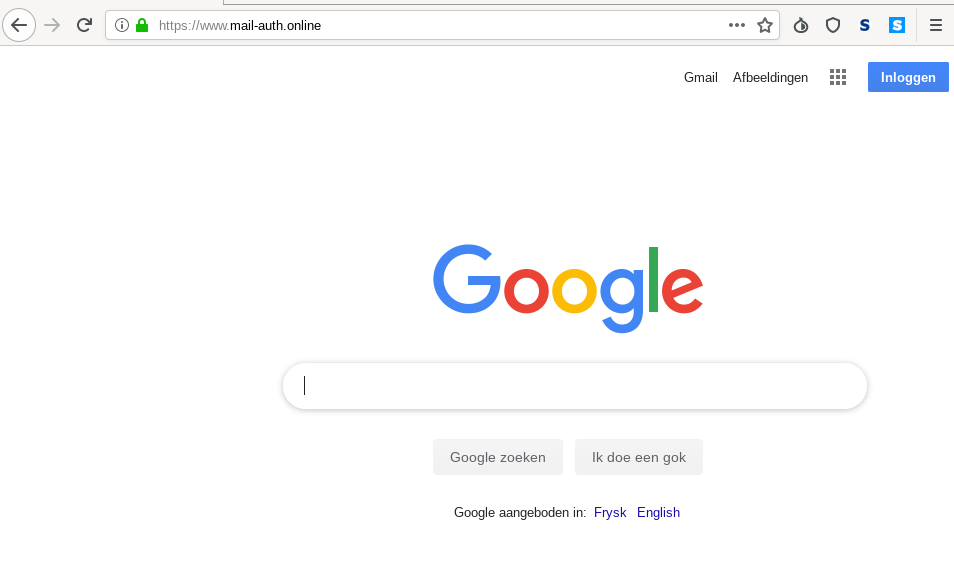

Enregistrer des mots de passe dans votre navigateur ne revient pas à utiliser un gestionnaire de mots de passe sécurisé. En bref, vous ne devez pas utiliser Chrome, Firefox, Safari ou tout autre navigateur comme gestionnaire de mots de passe. Bien qu'il s'agisse d'un progrès certain par rapport à l'écriture sur papier ou à l'enregistrement dans une feuille de calcul, les fonctions de base de sauvegarde des mots de passe de votre navigateur web laissent à désirer du point de vue de la sécurité. Ces inconvénients vous privent également d'une grande partie des avantages qu'apporte un bon gestionnaire de mots de passe. Si vous perdez ces avantages, il est plus probable que les membres de votre organisation continueront à adopter de mauvaises pratiques en matière de création et de partage de mots de passe.

Par exemple, contrairement aux gestionnaires de mots de passe spécialisés, les fonctions intégrées des navigateurs « Enregistrer ce mot de passe » ou « Se souvenir de ce mot de passe » n'offrent pas de compatibilité mobile simple, de fonctionnalité inter-navigateurs, ni d'outils puissants de génération et d'audit de mots de passe. Ces fonctionnalités sont en grande partie à l'origine de l'utilité d'un gestionnaire de mots de passe dédié et de son intérêt pour la sécurité de votre organisation. Les gestionnaires de mots de passe comprennent également des fonctions spécifiques à l'organisation (telles que le partage de mots de passe) qui apportent non seulement une valeur de sécurité individuelle, mais aussi une valeur pour votre organisation dans son ensemble.

Si vous avez enregistré des mots de passe avec votre navigateur (intentionnellement ou non), prenez un moment pour les supprimer.

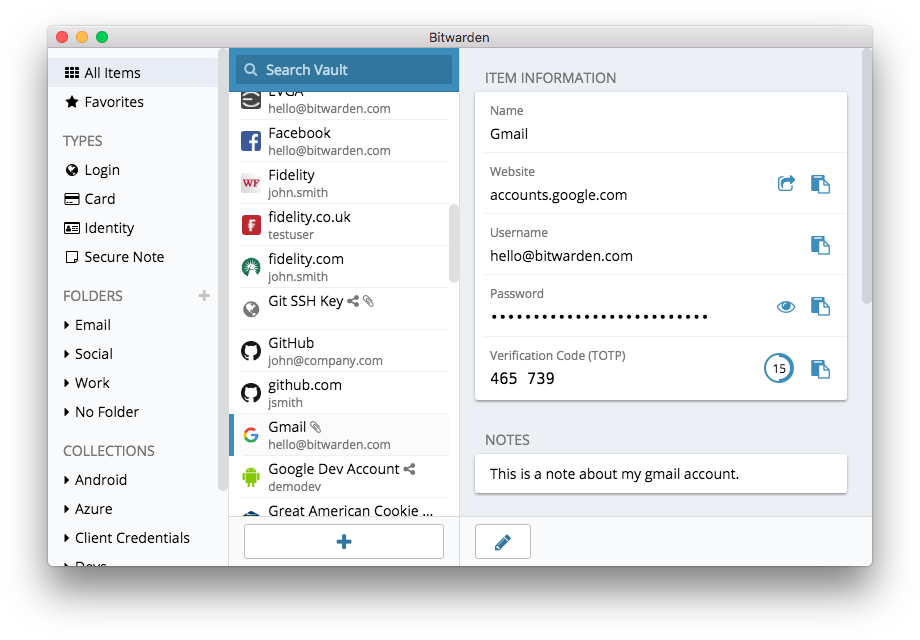

Au lieu d'utiliser votre navigateur (comme Chrome, affiché à gauche) pour enregistrer vos mots de passe, utilisez un gestionnaire de mots de passe dédié (comme Bitwarden, affiché à droite). Les gestionnaires de mots de passe ont des fonctions qui rendent la vie à la fois plus sûre et plus pratique pour votre organisation.

Quel gestionnaire de mots de passe faut-il utiliser ?

Il existe de nombreux bons outils de gestion des mots de passe qui peuvent être configurés en moins de 30 minutes. Si vous recherchez une option en ligne fiable pour votre organisation, à laquelle les personnes peuvent accéder à partir de plusieurs appareils et à tout moment, 1Password (à partir de 2,99 USD par utilisateur et par mois) ou le logiciel à code source ouvert Bitwarden sont tous deux solutions bien prises en charge et recommandées.

Une option en ligne comme Bitwarden peut s'avérer très utile en termes de sécurité et de praticité. Bitwarden, par exemple, vous aidera à créer des mots de passe uniques et forts et à accéder à vos mots de passe depuis plusieurs appareils grâce à des extensions de navigateur et une application mobile. Avec la version payante (10 USD pour une année complète), Bitwarden fournit également des rapports sur les mots de passe réutilisés, faibles et éventuellement violés pour vous aider à ne pas perdre le contrôle sur vos mots de passe. Une fois que vous avez configuré votre mot de passe principal (appelé mot de passe maître), vous devez également activer l'authentification à deux facteurs pour que le coffre-fort de votre gestionnaire de mots de passe soit aussi sécurisé que possible.

Il est essentiel de suivre certaines règles de sécurité lors de l'utilisation de votre gestionnaire de mots de passe. Par exemple, si vous utilisez l'extension de navigateur de votre gestionnaire de mots de passe ou si vous vous connectez à Bitwarden (ou à tout autre gestionnaire de mots de passe) sur un appareil, n'oubliez pas de vous déconnecter après utilisation si vous partagez cet appareil ou si vous pensez être exposé à un risque élevé quant au vol de votre appareil. Cela inclut la déconnexion de votre gestionnaire de mots de passe si vous laissez un ordinateur ou un appareil mobile sans surveillance. Si vous partagez des mots de passe au sein de votre organisation, veillez également à révoquer l'accès aux mots de passe (et à modifier les mots de passe eux-mêmes) lorsque des personnes quittent l'organisation. Vous ne voulez pas qu'un ancien employé conserve l'accès au mot de passe Facebook de votre organisation, par exemple.

Que faire si quelqu'un oublie son mot de passe principal ?

Il est essentiel de se souvenir de votre mot de passe principal. Les bons systèmes de gestion des mots de passe, comme ceux recommandés ci-dessus, ne mémoriseront pas votre mot de passe principal pour vous et ne vous permettront pas de le réinitialiser directement par courriel, comme c'est le cas pour les sites web. Il s'agit d'un bon dispositif de sécurité, mais il est également essentiel de mémoriser votre mot de passe principal lorsque vous configurez votre gestionnaire de mots de passe pour la première fois. Pour vous aider, pensez à mettre en place un rappel quotidien pour vous rappeler votre mot de passe principal lorsque vous créez pour la première fois un compte de gestion de mots de passe.

Avancé : Utilisation d'un gestionnaire de mots de passe pour votre organisation

Vous pouvez renforcer les pratiques de votre organisation en matière de mots de passe et vous assurer que tous les membres du personnel ont accès à un gestionnaire de mots de passe (et l'utilisent) en en mettant un en place au sein de toute l'organisation. Au lieu de demander à chaque membre du personnel de créer son propre programme, envisagez d'investir dans un programme pour équipes ou pour entreprises. Par exemple, le programme « organisation d’équipes » de Bitwarden coûte 3 USD par utilisateur et par mois. Avec ce programme (ou d'autres programmes d'équipe de gestionnaires de mots de passe comme 1Password), vous avez la possibilité de gérer tous les mots de passe partagés au sein de l'organisation. Les fonctionnalités d'un gestionnaire de mots de passe à l'échelle de l'organisation offrent non seulement une plus grande sécurité, mais aussi une plus grande praticité pour le personnel. Vous pouvez partager en toute sécurité des informations d'identification au sein du gestionnaire de mots de passe lui-même, vers différents comptes d'utilisateurs. Bitwarden, par exemple, propose également une fonction pratique de partage de fichiers et de textes chiffrés de bout en bout, appelée « Bitwarden Send », dans le cadre de son programme pour équipes. Ces deux fonctionnalités permettent à votre organisation de mieux contrôler qui peut voir et partager quels mots de passe, et offrent une option plus sûre pour le partage des informations d'identification pour les comptes d'équipes ou de groupes. Si vous mettez en place un gestionnaire de mots de passe à l'échelle de votre organisation, veillez à ce qu'une personne soit spécifiquement chargée de supprimer les comptes du personnel et de modifier les mots de passe partagés lorsqu'une personne quitte l'équipe.

Qu'est-ce que l'authentification à deux facteurs ?

Quelle que soit la qualité de votre politique en matière de mots de passe, il n'est que trop fréquent que les pirates informatiques contournent les mots de passe. Une autre couche de protection est nécessaire pour protéger vos comptes contre certaines menaces courantes du monde moderne. C'est là qu'intervient l'authentification multifactorielle ou bifactorielle, appelée MFA ou A2F.

Il existe de nombreux guides et ressources intéressantes qui vous renseignent sur l'authentification à deux facteurs, notamment l'article Two-Factor Authentication for Beginners de Martin Shelton et guide Election Cybersecurity 101 Field du Center for Democracy & Technology. Cette section s'inspire largement de ces deux ressources pour expliquer pourquoi il est si important de mettre en place une authentification à deux facteurs au sein votre organisation.

En bref, le système A2F renforce la sécurité des comptes en exigeant une deuxième information (quelque chose de plus qu'un simple mot de passe) pour obtenir l'accès. Le deuxième élément d'information est généralement quelque chose que vous possédez, comme un code provenant d'une application sur votre téléphone ou un jeton ou une clé physique. Ce deuxième élément d'information agit comme une deuxième couche de protection. Si un pirate informatique vole votre mot de passe ou y accède via une fuite de mots de passe provenant d'une importante violation de données, un système 2FA efficace peut l'empêcher d'accéder à votre compte (et donc à des informations privées et sensibles). Il est essentiel de veiller à ce que chaque membre de l'organisation mette en place le système A2F sur ses comptes.

Comment mettre en place une authentification à deux facteurs ?

Il existe trois méthodes courantes pour le A2F : les clés de sécurité, les applications d'authentification et les codes SMS à usage unique.

Clés de sécurité

Les clés de sécurité sont la meilleure option, en partie parce qu'elles sont presque totalement à l'abri du hameçonnage. Ces « clés » sont des jetons matériels (de type mini clé USB) qui peuvent être attachés à votre trousseau de clés (ou rester dans votre ordinateur) pour être facilement accessibles et conservés. Lorsque le moment est venu d'utiliser la clé pour déverrouiller un compte donné, il suffit de l'insérer dans votre appareil et de la toucher physiquement lorsque vous y êtes invité lors de la connexion. Il existe un large éventail de modèles que vous pouvez acheter en ligne (20-50 USD), notamment les très réputés YubiKeys. Le Wirecutter du New York Times propose un guide utile avec quelques recommandations sur les clés à acheter. N'oubliez pas que la même clé de sécurité peut être utilisée pour autant de comptes que vous le souhaitez. Si les clés de sécurité sont coûteuses pour de nombreuses organisations, des initiatives telles que le Programme Protection Avancée de Google ou Microsoft's AccountGuard fournissent ces clés gratuitement à certains groupes à risque qualifiés. Contactez les personnes qui vous ont donné le manuel pour voir si elles peuvent vous mettre en contact avec de tels programmes ou contactez [email protected].

En fournissant des clés de sécurité physique pour l'authentification à deux facteurs à plus de 85 000 de ses employés, Google (une organisation à très haut risque et très ciblée) a effectivement neutralisé toute attaque de hameçonnage réussie contre l'organisation. Ce cas montre à quel point les clés de sécurité peuvent être efficaces, même pour les organisations les plus à risque.

Applications d'authentification

Les applications d'authentification constituent la deuxième meilleure option pour le A2F. Ces services vous permettent de recevoir un code de connexion temporaire A2F par le biais d'une application mobile ou d'une notification push sur votre smartphone. Parmi les options populaires et fiables figurent Google Authenticator, Authy et Duo Mobile. Les applications d'authentification sont également excellentes car elles fonctionnent lorsque vous n'avez pas accès à votre réseau cellulaire et sont gratuites pour les particuliers. Toutefois, les applications d'authentification sont plus exposées à l'hameçonnage que les clés de sécurité, car les utilisateurs peuvent être incités à saisir les codes de sécurité d'une application d'authentification sur un faux site web. Veillez à ne saisir les codes de connexion que sur des sites Web légitimes. Et n'acceptez pas les notifications push de connexion si vous n'êtes pas sûr d'être l'auteur de la demande de connexion. Il est également essentiel, lorsque vous utilisez une application d'authentification, de disposer de codes de sauvegarde (voir ci-dessous) en cas de perte ou de vol de votre téléphone.

Codes par SMS

SMS Les codes envoyés par SMS sont la forme la moins sûre, mais malheureusement encore la plus courante, du système A2F. Étant donné que les SMS peuvent être interceptés et que les numéros de téléphone peuvent être usurpés ou piratés via votre opérateur mobile, les SMS laissent beaucoup à désirer comme méthode de demande de codes 2FA. C'est mieux que d'utiliser uniquement un mot de passe, mais les applications d'authentification ou une clé de sécurité physique sont recommandées dans la mesure du possible. Un adversaire déterminé peut avoir accès aux codes SMS A2F, généralement en appelant la compagnie de téléphone et en échangeant votre carte SIM.

Lorsque vous êtes prêt à commencer à activer le A2F pour tous les différents comptes de votre organisation, utilisez ce site web (https://2fa.directory/) pour rechercher rapidement des informations et des instructions pour des services spécifiques (comme Gmail, Office 365, Facebook, Twitter, etc.) et pour voir quels services autorisent quels types de A2F.

2FA et les partis politiques

L'une des personnalités politiques les plus éminentes du monde, l'ancien président des États-Unis Donald Trump, a fait les gros titres pour de nombreuses raisons, dont l'authentification à deux facteurs. En 2019, un hacker éthique nommé Victor Gevers a réussi à accéder au compte Twitter de Trump en raison d'un mot de passe trop faible et de l'absence de A2F. Il n'a fallu que cinq tentatives à Gevers pour deviner le mot de passe (« maga2020! ») et, sans A2F en place, rien d'autre ne l'empêchait d'accéder directement au compte hautement sensible et puissant @realdonaldtrump. M. Gevers a déclaré qu'après avoir réussi à pirater le compte Twitter, il s'est donné beaucoup de mal pour signaler la vulnérabilité, en envoyant des courriels, des captures d'écran et des messages sur les réseaux sociaux à diverses entités du gouvernement américain. Heureusement pour l'équipe politique et de communication de Trump, son compte a été consulté par un pirate éthique, et non par un adversaire.

Que se passe-t-il si quelqu'un perd un dispositif A2F ?

Si vous utilisez une clé de sécurité, traitez-la de la même manière que la clé de votre maison ou de votre appartement, si vous en avez un/une. En bref, ne la perdez pas. Comme pour les clés de votre maison, il est toujours bon d'avoir une clé de secours enregistrée sur votre compte, qui reste enfermée dans un endroit sûr (comme un coffre-fort à la maison ou une boîte de dépôt sécurisée), juste en cas de perte ou de vol.

Sinon, vous devriez créer des codes de sauvegarde pour les comptes qui le permettent. Vous devez conserver ces codes dans un endroit très sûr, comme votre gestionnaire de mots de passe ou un coffre-fort physique. Ces codes de sauvegarde peuvent être générés à partir des paramètres A2F de la plupart des sites (au même endroit où vous activez le A2F en premier lieu), et peuvent servir de clé de secours en cas d'urgence.

Le problème le plus courant avec le système A2F se produit lorsque les gens remplacent ou perdent les téléphones qu'ils utilisent pour les applications d'authentification. Si vous utilisez Google Authenticator, vous êtes condamné si votre téléphone est volé, à moins que vous ne sauvegardiez les codes de sauvegarde générés au moment où vous connectez un compte à Google Authenticator. Par conséquent, si vous utilisez Google Authenticator comme application A2F, veillez à enregistrer les codes de sauvegarde de tous les comptes que vous connectez dans un endroit sûr.

Si vous utilisez Authy ou Duo, ces deux applications ont des fonctions de sauvegarde intégrées avec des paramètres de sécurité forts que vous pouvez activer. Si vous choisissez l'une ou l'autre de ces applications, vous pouvez configurer ces options de sauvegarde en cas de bris, de perte ou de vol de votre appareil. Consultez les instructions d'Authy iciet celles de Duo ici.

Veillez à ce que tous les membres de votre organisation connaissent ces étapes lorsqu'ils commencent à activer le système A2F sur tous leurs comptes.

Mettre en place le 2FA au sein de votre organisation

Si votre organisation fournit des comptes e-mail à l'ensemble du personnel par l'intermédiaire de Google Workspace (anciennement connu sous le nom de GSuite) ou de Microsoft 365 en utilisant votre propre domaine (par exemple, @ndi.org), vous pouvez appliquer le A2F et des paramètres de sécurité forts pour tous les comptes. Cette mise en application permet non seulement de protéger ces comptes, mais aussi d'introduire et de normaliser le 2FA auprès de votre personnel afin qu'il soit plus à l'aise pour l'adopter également pour ses comptes personnels. En tant qu'administrateur de Google Workspace, vous pouvez suivre ces instructions pour appliquer le A2F pour votre domaine. Vous pouvez faire quelque chose de similaire avec Microsoft 365 en suivant ces étapes en tant qu'administrateur de domaine.

Envisagez également d'inscrire les comptes de votre organisation au Programme Protection Avancée (Google) ou AccountGuard (Microsoft) pour appliquer des contrôles de sécurité supplémentaires et exiger des clés de sécurité physiques pour l'authentification à deux facteurs.

- Exigez des mots de passe forts pour tous les comptes de l'organisation ; encouragez les employés et les bénévoles à faire de même pour leurs comptes personnels.

- Mettez en place un gestionnaire de mots de passe de confiance pour votre organisation (et encouragez son utilisation dans le cadre de la vie privée du personnel également).

- Exigez un mot de passe principal fort et un système A2F pour tous les comptes du gestionnaire de mots de passe.

- Rappelez à chacun de se déconnecter du gestionnaire de mots de passe sur les appareils partagés ou lorsqu'il y a un risque élevé de vol ou de confiscation de l'appareil.

- Changez les mots de passe partagés lorsque le personnel ne travaille plus au sein de l'organisation.

- Ne partagez les mots de passe qu'en toute sécurité, par exemple via le gestionnaire de mots de passe de votre organisation ou des applications cryptées de bout en bout.

- Exigez le A2F sur tous les comptes de l'organisation et encouragez le personnel à mettre en place le A2F sur tous les comptes personnels également.

- Si possible, fournissez des clés de sécurité physique à tout le personnel.

- Si votre budget ne prévoit pas de clés de sécurité, encouragez l'utilisation d'applications d'authentification au lieu de SMS ou d'appels téléphoniques pour le A2F.

- Organisez régulièrement des formations pour vous assurer que le personnel connaît les meilleures pratiques en matière de mot de passe et de A2F, notamment en ce qui concerne les caractéristiques d'un mot de passe fort et l'importance de ne jamais réutiliser les mots de passe, de n'accepter que les demandes A2F légitimes et de générer des codes A2F de secours.