Además de las VPN, es posible que haya oído hablar de Tor como otra herramienta para utilizar internet de forma más segura. Es importante entender qué son ambos, por qué se puede utilizar uno u otro y cómo ambos pueden afectar a su organización.

Tor es un protocolo para transmitir datos de forma anónima en internet mediante el enrutamiento de mensajes o datos a través de una red descentralizada. Puede obtener más información sobre cómo funciona Tor aquí, pero en resumen, enruta su tráfico a través de múltiples puntos a lo largo del camino hacia el destino para que ningún punto tenga suficiente información para exponer a la vez quién es usted y qué hace en línea.

Tor es diferente a una VPN en algunos aspectos. Fundamentalmente, se diferencia porque no depende de la confianza de un punto específico (como un proveedor de VPN).

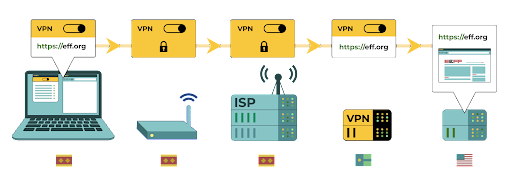

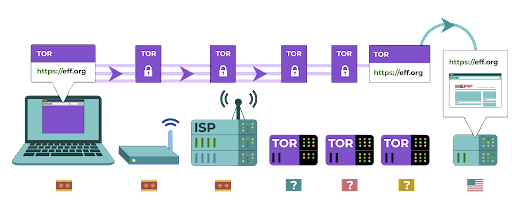

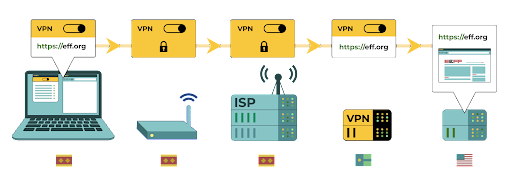

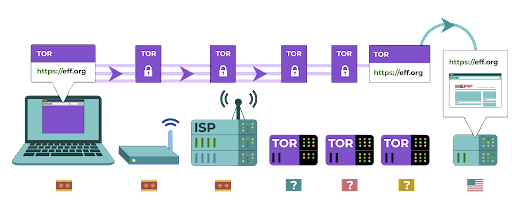

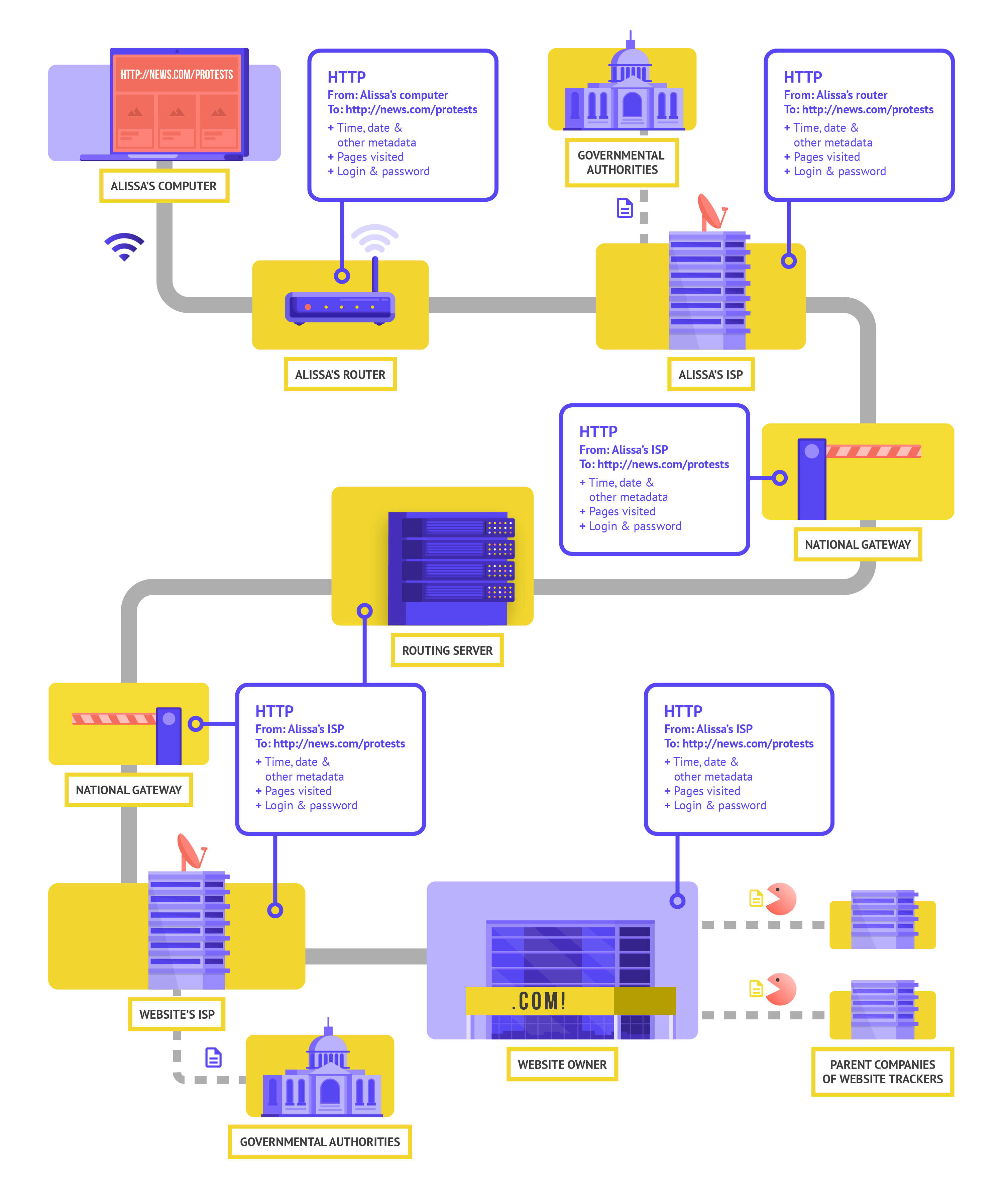

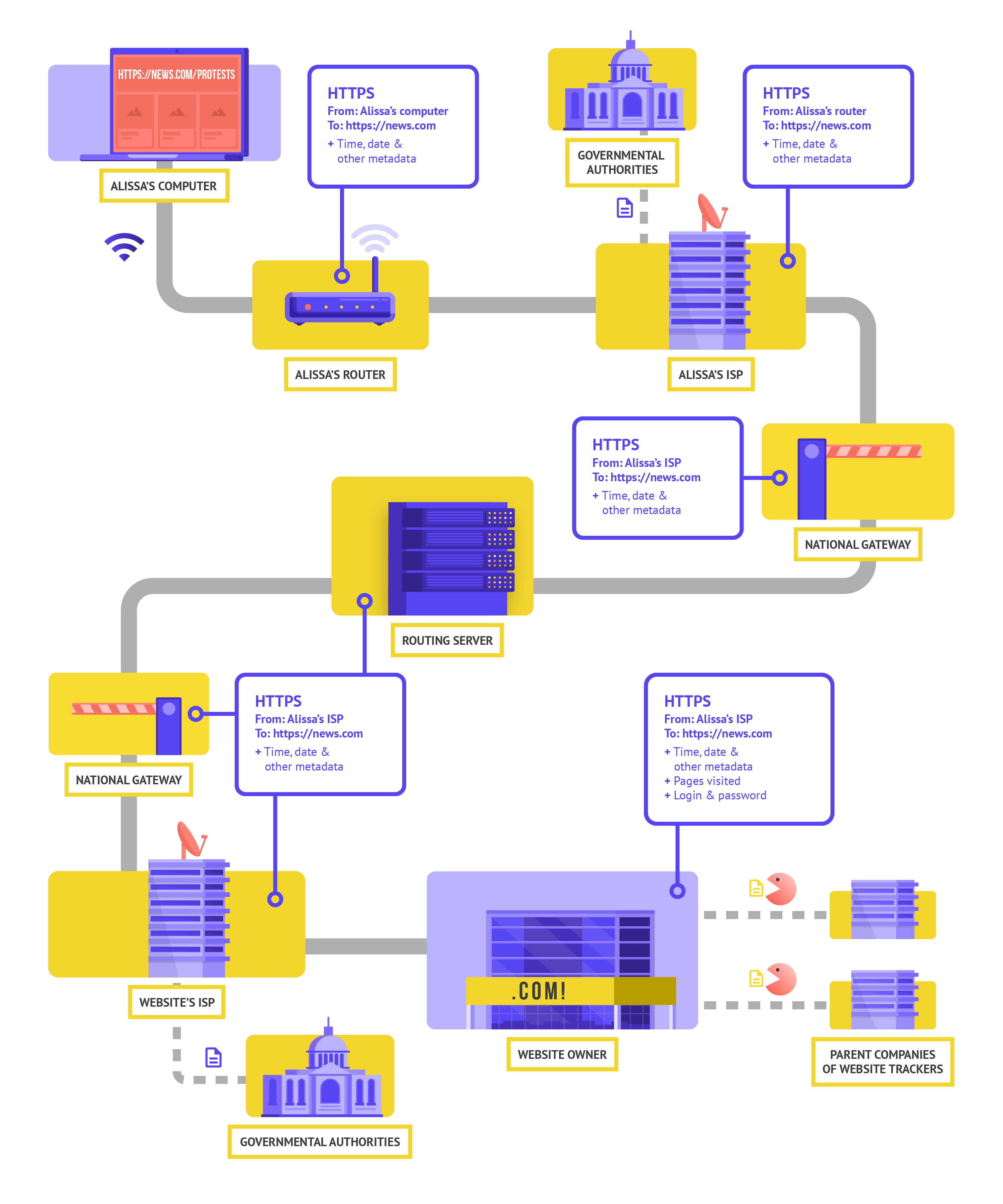

Este gráfico, desarrollado por la EFF, muestra la diferencia entre una VPN tradicional y Tor.

La forma más fácil de usar Tor es a través del navegador web Tor. Funciona como cualquier navegador normal, excepto que dirige su tráfico a través de la red Tor. Puede descargar el Navegador Tor en Windows, Mac, Linux o dispositivos Android. Tenga en cuenta que al usar el Navegador Tor, solo protege la información a la que accede mientras está en el navegador. No proporciona ninguna protección a otras aplicaciones o archivos descargados que pueda abrir por separado en su dispositivo. También tenga en cuenta que Tor no cifra su tráfico, por lo que, al igual que cuando se utiliza una VPN, sigue siendo esencial utilizar las mejores prácticas como HTTPS cuando navega.

Si quiere extender las protecciones de anonimato de Tor a toda su computadora, los usuarios más expertos en tecnología pueden instalar Tor como una conexión a internet en todo el sistema, o considerar el uso del sistema operativo Tails, que enruta todo el tráfico a través de Tor de manera predeterminada. Los usuarios de Android también pueden utilizar la aplicación Orbot para ejecutar Tor con todo el tráfico de internet y las aplicaciones de su dispositivo. Independientemente de cómo utilice Tor, es importante saber que cuando lo usa, su proveedor de servicios de internet no puede ver qué sitios web visita, pero *puede* ver que utiliza Tor. Al igual que cuando se utiliza una VPN, esto podría elevar el perfil de riesgo de su organización considerablemente, porque Tor no es una herramienta muy común y, por lo tanto, se destaca para los adversarios que pueden estar monitoreando su tráfico de internet.

Entonces, ¿debería su organización usar Tor? La respuesta es: depende. Para la mayoría de las organizaciones en riesgo, una VPN de confianza que el personal utilice adecuadamente en todo momento es lo más fácil, lo más práctico y, en la era del mayor uso de VPN a nivel mundial, es menos probable que surjan señales de peligro. Sin embargo, si no puede disponer de una VPN de confianza o si opera en un entorno en el que las VPN se bloquean habitualmente, Tor puede ser una buena opción para limitar el impacto de la vigilancia y evitar la censura en línea.

.jpg)