En el mundo actual, es probable que su organización y su personal tengan docenas, y hasta cientos, de cuentas que, en caso de ser violadas, podrían exponer información confidencial o incluso hacer que personas en riesgo resulten heridas. Piense en las diferentes cuentas que puede tener el personal individual y la organización en su conjunto: correo electrónico, aplicaciones de chat, redes sociales, banca en línea, almacenamiento de datos en la nube... y tiendas de ropa, la pizzería local, periódicos y cualquier otro sitio web o aplicación en la que se conecte. Una buena seguridad en el mundo actual requiere un enfoque diligente para proteger todas estas cuentas de los ataques. Eso empieza por garantizar una buena higiene de las contraseñas y el uso de la autenticación de dos factores en toda la organización.

¿Qué hace que una contraseña sea buena?

Hay tres claves para una buena contraseña: longitud, aleatoriedad y singularidad.

| Longitud: |

Cuanto más larga sea la contraseña, más difícil será para un adversario adivinarla. Hoy en día, la mayoría de la piratería de contraseñas se realiza mediante programas informáticos, y esos nefastos programas descifran rápidamente una contraseña corta. Por ello, es esencial que sus contraseñas tengan como mínimo 16 caracteres, o al menos 5 palabras, y preferentemente más.

|

| Aleatoriedad: |

Aunque una contraseña sea larga, no es muy buena si es algo que un adversario puede adivinar fácilmente sobre usted. Evite incluir información como su fecha de nacimiento, ciudad natal, actividades favoritas u otros datos que alguien podría averiguar sobre usted en una rápida búsqueda por internet.

|

| Singularidad: |

Tal vez la “peor práctica” en materia de contraseñas sea utilizar la misma contraseña para varios sitios. La repetición de contraseñas es un gran problema porque significa que cuando una sola de esas cuentas se ve comprometida, cualquier otra cuenta que utilice esa misma contraseña también es vulnerable. Si utiliza la misma frase de acceso en varios sitios, puede aumentar en gran medida el impacto de un error o una violación de datos. Aunque a usted no le importe su contraseña para la biblioteca local, si la piratean y usted utiliza la misma contraseña en una cuenta más delicada, podrían robarle información importante.

|

Una forma fácil de lograr estos objetivos de longitud, aleatoriedad y singularidad es elegir tres o cuatro palabras comunes pero aleatorias. Por ejemplo, su contraseña podría ser “lámpara flor oso verde”, que es fácil de recordar pero difícil de adivinar. Puede echar un vistazo a este sitio web de Better Buys para ver una estimación de lo rápido que se pueden descifrar las contraseñas malas.

Use un Administrador de Contraseñas para Ayudar

Así que sabe que es importante que todos los miembros de la organización utilicen una contraseña larga, aleatoria y diferente para cada una de sus cuentas personales y de la organización, pero ¿cómo lo hace realmente? Memorizar una buena contraseña para docenas (y hasta cientos) de cuentas es imposible, así que todo el mundo tiene que hacer trampas. La forma incorrecta de hacerlo es reutilizar las contraseñas. Por suerte, podemos recurrir a los administradores de contraseñas digitales para hacernos la vida mucho más fácil (y nuestras prácticas de contraseñas mucho más seguras). Estas aplicaciones (a muchas de las cuales se puede acceder a través de una computadora o un dispositivo móvil) pueden crear, almacenar y gestionar contraseñas para usted y toda su organización. Adoptar un administrador de contraseñas seguro significa que solo tendrá que recordar una contraseña muy fuerte y larga, llamada contraseña principal (históricamente conocida como contraseña “maestra”), y al mismo tiempo podrá obtener las ventajas de seguridad que supone utilizar contraseñas buenas y únicas en todas sus cuentas. Utilizará esta contraseña principal (y posiblemente un segundo factor de autenticación [2FA], del que hablaremos en la siguiente sección) para abrir su administrador de contraseñas y desbloquear el acceso a todas sus otras contraseñas. Los administradores de contraseñas también pueden compartirse entre varias cuentas para facilitar el intercambio seguro de contraseñas en toda la organización.

¿Por qué tenemos que usar algo nuevo? ¿No podemos anotarlas en un papel o en una hoja de cálculo en la computadora?

Lamentablemente, hay muchos enfoques comunes para la administración de contraseñas que no son seguros. Almacenar las contraseñas en hojas de papel (a menos que las guarde bajo llave en una caja fuerte) puede exponerlas a robos físicos, a miradas indiscretas y a su fácil pérdida y deterioro. Guardar las contraseñas en un documento en su computadora hace que sea mucho más fácil para un hacker, o para alguien que robe su computadora, no solo tener su dispositivo sino también acceso a todas sus cuentas. Utilizar un buen administrador de contraseñas es tan fácil como usar ese documento, pero mucho más seguro.

¿Por qué debemos confiar en un administrador de contraseñas?

Los administradores de contraseñas de calidad hacen esfuerzos extraordinarios (y emplean excelentes equipos de seguridad) para mantener sus sistemas seguros. Las buenas aplicaciones de administración de contraseñas (a continuación se recomiendan algunas) también están configuradas para que no tengan la capacidad de “desbloquear” sus cuentas. Esto significa que, en la mayoría de los casos, incluso si fueran pirateados u obligados legalmente a entregar información, no podrían perder o entregar sus contraseñas. También es importante recordar que es infinitamente más probable que un adversario adivine una de sus contraseñas débiles o repetidas, o que encuentre una en una violación de datos pública, que violen los sistemas de seguridad de un buen administrador de contraseñas. Es importante ser escéptico, y definitivamente no debe confiar ciegamente en todos los programas y las aplicaciones, pero los administradores de contraseñas de buena reputación tienen todos los incentivos necesarios para hacer lo correcto.

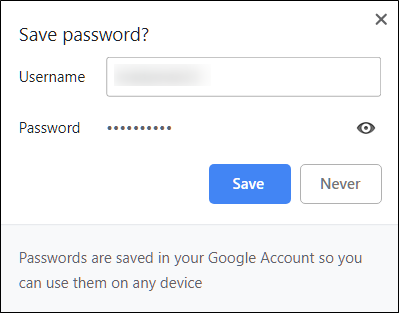

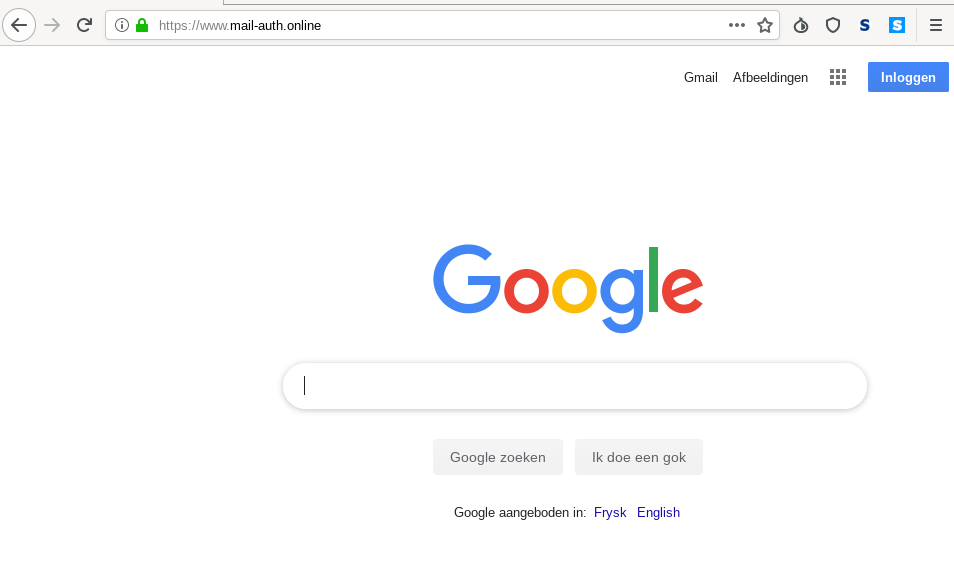

¿Qué pasa con el almacenamiento de contraseñas en el navegador?

Guardar las contraseñas en el navegador no es lo mismo que utilizar un administrador de contraseñas seguro. En resumen, no debe utilizar Chrome, Firefox, Safari ni ningún otro navegador como administrador de contraseñas. Aunque sin duda es una mejora con respecto a escribirlas en papel o a guardarlas en una hoja de cálculo, las funciones básicas para guardar contraseñas de su navegador web dejan que desear desde el punto de vista de la seguridad. Estas deficiencias también le roban gran parte de la comodidad que un buen administrador de contraseñas aporta a su organización. La pérdida de esta comodidad hace más probable que las personas de su organización continúen con las malas prácticas de crear y compartir contraseñas.

Por ejemplo, a diferencia de los administradores de contraseñas exclusivos, las funciones integradas de “guardar esta contraseña” o “recordar esta contraseña” de los navegadores no ofrecen compatibilidad móvil sencilla, funcionalidad entre navegadores y herramientas de generación ni auditoría de contraseñas sólidas. Estas características son una gran parte de lo que hace que un administrador de contraseñas exclusivo sea tan útil y beneficioso para la seguridad de su organización. Los administradores de contraseñas también incluyen funciones específicas de la organización (como el uso compartido de contraseñas) que no solo aportan valor a la seguridad individual, sino a la organización en su conjunto.

Si ha guardado contraseñas con su navegador (intencionalmente o no), tómese un momento para eliminarlas.

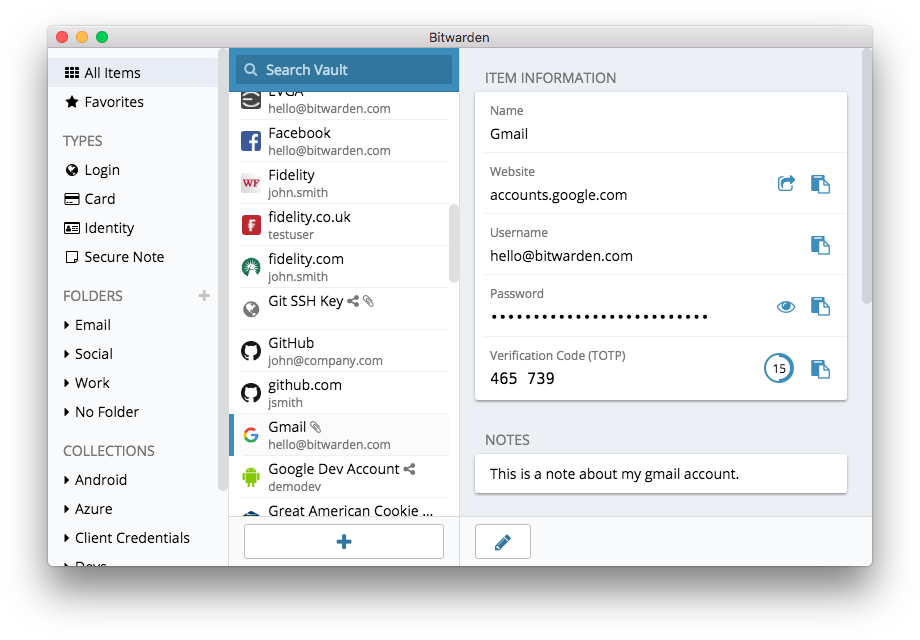

En lugar de utilizar su navegador (como Chrome, mostrado a la izquierda) para guardar sus contraseñas, utilice un administrador de contraseñas exclusivo (como Bitwarden, mostrado a la derecha). Los administradores de contraseñas tienen características que hacen la vida más segura y práctica para su organización.

¿Qué administrador de contraseñas debemos utilizar?

Existen muchas buenas herramientas de administración de contraseñas que se pueden configurar en menos de treinta minutos. Si busca una opción de confianza en línea para su organización a la que se pueda acceder desde múltiples dispositivos en cualquier momento, 1Password (a partir de $2.99 mensuales por usuario) o la gratuita y de código abierto BitWarden están bien respaldadas y son recomendables.

Una opción en línea como BitWarden puede ser excelente tanto por la seguridad como por la comodidad. BitWarden, por ejemplo, le ayudará a crear contraseñas únicas y sólidas y acceder a ellas desde múltiples dispositivos a través de extensiones del navegador y una aplicación móvil. Con la versión pagada ($10 por un año completo), BitWarden también proporciona informes sobre contraseñas reutilizadas, débiles y posiblemente violadas para ayudarlo a estar al tanto de todo. Una vez que haya configurado su contraseña principal (conocida como contraseña maestra), también debe activar la autenticación de dos factores para mantener el banco de datos de su administrador de contraseñas lo más seguro posible.

Es esencial practicar también una buena seguridad cuando se utiliza el administrador de contraseñas. Por ejemplo, si utiliza la extensión del navegador de su administrador de contraseñas o inicia sesión en BitWarden (o en cualquier otro administrador de contraseñas) en un dispositivo, recuerde cerrar la sesión después de utilizarlo si comparte ese dispositivo o cree que puede correr un mayor riesgo de robo físico. Esto incluye cerrar la sesión de su administrador de contraseñas si deja la computadora o el dispositivo móvil desatendido. Si se comparten contraseñas en toda la organización, asegúrese también de revocar el acceso a las contraseñas (y de cambiar las propias contraseñas) cuando la gente se vaya de la organización. No quiere que un exempleado tenga acceso a la contraseña de Facebook de su organización, por ejemplo.

¿Qué pasa si alguien olvida su contraseña principal?

Es esencial que recuerde su contraseña principal. Los buenos sistemas de administración de contraseñas, como los recomendados anteriormente, no recordarán su contraseña principal por usted ni le permitirán restablecerla directamente por correo electrónico, como podría hacer con los sitios web. Esta es una buena función de seguridad, pero también hace que sea esencial memorizar la contraseña principal cuando se configura por primera vez el administrador de contraseñas. Como ayuda, considere la posibilidad de establecer un recordatorio diario para recordar su contraseña principal cuando cree por primera vez una cuenta de administrador de contraseñas.

Avanzado: Uso de un administrador de contraseñas para su Organización

Puede reforzar las prácticas de contraseñas de toda su organización y asegurarse de que todo el personal tenga acceso a (y utilice) un administrador de contraseñas implementando uno en toda la organización. En lugar de que cada miembro del personal establezca el suyo propio, considere la posibilidad de invertir en un plan “de equipo” o “de empresa”. Por ejemplo, el plan “organización de equipos” de BitWarden cuesta $3 por usuario. Con él (u otros planes de equipo de administradores de contraseñas, como 1Password), tiene la posibilidad de administrar todas las contraseñas compartidas en toda la organización. Las funciones de un administrador de contraseñas para toda la organización no solo proporcionan mayor seguridad, sino también comodidad para el personal. Dentro del propio administrador de contraseñas, puede compartir credenciales de forma segura con diferentes cuentas de usuario. Y BitWarden, por ejemplo, también ofrece dentro de su plan de equipo una práctica función de intercambio de texto y archivos cifrados de extremo a extremo, llamada “BitWarden Send”. Ambas funciones brindan a su organización más control sobre quién puede ver y compartir qué contraseñas, y proporcionan una opción más segura para compartir credenciales en cuentas de todo el equipo o de grupos. Si se establece un administrador de contraseñas para toda la organización, hay que asegurarse de que alguien se encargue específicamente de eliminar las cuentas del personal y de cambiar las contraseñas compartidas cuando alguien se desvincula del equipo.

¿Qué es la autenticación de dos factores?

Por muy buena que sea la higiene de sus contraseñas, es muy común que los hackers la eludan. En el mundo actual, mantener sus cuentas seguras frente a algunos atacantes comunes requiere otra capa de protección. Aquí es donde entra en juego la autenticación multifactorial o de dos factores, conocida como 2FA.

Hay muchas guías y recursos excelentes que explican la autenticación de dos factores, como el artículo Two Factor Authentication for Beginners de Martin Shelton y Election Cybersecurity 101 Field Guide del Center for Democracy and Technology. Esta sección se basa, en gran medida, en esos dos recursos para ayudar a explicar por qué es tan importante implementar la 2FA en su organización.

En resumen, la 2FA refuerza la seguridad de las cuentas al requerir un segundo dato (algo más que una contraseña) para acceder a ellas. El segundo dato suele ser algo que usted tiene, como un código de una aplicación en su teléfono, un token o una llave física. Este segundo dato de información actúa como una segunda capa de defensa. Si un hacker roba su contraseña o accede a ella a través de la descarga de contraseñas de una gran filtración de datos, una 2FA eficaz puede impedirle el acceso a su cuenta (y por tanto, a la información privada y delicada). Es de vital importancia asegurarse de que todos los miembros de la organización pongan la 2FA en sus cuentas.

¿Cómo se puede configurar la 2FA?

Hay tres métodos comunes para la 2FA: llaves de seguridad, aplicaciones de autenticación y códigos SMS de un solo uso.

Llaves de Seguridad

Las llaves de seguridad son la mejor opción, en parte porque son casi completamente a prueba de phishing. Estas “llaves” son tokens de hardware (piense en miniunidades USB) que pueden unirse a su llavero (o permanecer en su computadora) para facilitar el acceso y la protección. Cuando llegue el momento de utilizar la llave para desbloquear una cuenta determinada, solo tiene que introducirla en su dispositivo y tocarla físicamente cuando se le pida durante el inicio de sesión. Hay una amplia gama de modelos que puede comprar en línea (entre 20 y 50 dólares estadounidenses), incluido el estimado Yubikeys. El Wirecutter del New York Times tiene una guía útil con algunas recomendaciones sobre qué llaves comprar. Tenga en cuenta que la misma llave de seguridad puede utilizarse para tantas cuentas como desee. Aunque las llaves de seguridad son caras para muchas organizaciones, iniciativas como el Programa de Protección Avanzada de Google o AccountGuard de Microsoft proporcionan estas llaves de forma gratuita a algunos grupos de riesgo que cumplen los requisitos. Comuníquese con las personas que le entregaron el Manual para ver si pueden ponerse en contacto con esos programas o envíe un correo electrónico a [email protected].

Al proporcionar llaves de seguridad física para la autenticación de dos factores a sus más de 85,000 empleados, Google (una organización de muy alto riesgo y muy selectiva) eliminó de forma efectiva cualquier ataque exitoso de phishing contra la organización. Este caso demuestra lo eficaces que pueden ser las llaves de seguridad, incluso para las organizaciones de mayor riesgo.

Aplicaciones de Autenticación

La segunda mejor opción para la 2FA son las aplicaciones de autenticación. Estos servicios le permiten recibir un código temporal de inicio de sesión de dos factores (2FA) a través de una aplicación móvil o una notificación push (notificación de inserción) en su teléfono inteligente. Algunas opciones populares y de confianza son Google Authenticator, Authy y Duo Mobile. Las aplicaciones de autenticación también son estupendas porque funcionan cuando no se tiene acceso a la red celular y son de uso gratuito para los particulares. Sin embargo, las aplicaciones de autenticación son más susceptibles al phishing que las llaves de seguridad, ya que los usuarios pueden ser engañados para que introduzcan los códigos de seguridad de una aplicación de autenticación en un sitio web falso. Procure introducir los códigos de acceso solo en sitios web legítimos. Y no “acepte” las notificaciones push de inicio de sesión, a menos que esté seguro de que es usted quien ha hecho la solicitud de inicio de sesión. Cuando se utiliza una aplicación de autenticación, también es esencial estar preparado con códigos de respaldo (que se comentan a continuación) en caso de que pierda o le roben el teléfono.

Códigos por SMS

La forma menos segura, pero desgraciadamente aún más común de la 2FA, son los códigos enviados por SMS. Dado que los SMS pueden ser interceptados y los números de teléfono pueden ser suplantados o pirateados a través de su operador de telefonía móvil, los SMS dejan mucho que desear como método para solicitar códigos de 2FA. Es mejor que usar solo una contraseña, pero se recomiendan aplicaciones de autenticación o una llave de seguridad física siempre que sea posible. Un adversario decidido puede obtener acceso a los códigos 2FA de los SMS, normalmente solo con llamar a la compañía telefónica y cambiar su tarjeta SIM.

Cuando esté listo para empezar a activar la 2FA para las numerosas cuentas de su organización, utilice este sitio web (https://2fa.directory/) para buscar rápidamente información e instrucciones de servicios específicos (como Gmail, Office 365, Facebook, Twitter, etc.) y para ver qué servicios permiten qué tipos de 2FA.

2FA y los Partidos Políticos

Una de las figuras políticas más destacadas del mundo, el ex presidente de los Estados Unidos, Donald Trump, fue noticia por muchas razones, incluso la autenticación de dos factores. En 2019, un hacker ético llamado Victor Gevers accedió con éxito a la cuenta de Twitter de Trump debido a una contraseña débil y a la falta de 2FA. Gevers únicamente necesitó cinco intentos para adivinar la contraseña (“maga2020!”) y sin la implementación de la autenticación de dos factores (2FA), no había nada más que le impidiera el acceso directo a la muy delicada y poderosa cuenta @realdonaldtrump. Gevers dijo que después de piratear con éxito la cuenta de Twitter, hizo todo lo posible para informar la vulnerabilidad al enviar correos electrónicos, capturas de pantalla y mensajes de redes sociales a varias entidades gubernamentales de EE. UU. Afortunadamente para el equipo político y de comunicaciones de Trump, un hacker ético accedió a su cuenta y no un adversario.

¿Qué pasa si alguien pierde un dispositivo 2FA?

Si utiliza una llave de seguridad, trátela de la misma manera que trataría la llave de su casa o apartamento, si tiene una. En resumen, no la pierda. Sin embargo, al igual que las llaves de su casa, siempre es una buena idea tener una copia de seguridad de la llave registrada en su cuenta que permanezca guardada en un lugar seguro (como una caja fuerte en casa o una caja de seguridad) en caso de pérdida o robo.

Alternativamente, debe crear códigos de copia de seguridad (para las cuentas que lo permiten). Debe guardar estos códigos en un lugar muy seguro, como su administrador de contraseñas o una caja de seguridad física. Dichos códigos de copia de seguridad pueden ser generados dentro de la configuración 2FA de la mayoría de los sitios (el mismo lugar donde se habilita la 2FA en primer lugar), y pueden actuar como una copia de seguridad de la llave en caso de emergencia.

El percance más común de la 2FA ocurre cuando las personas reemplazan o pierden los teléfonos que utilizan para las aplicaciones de autenticación. Si utiliza Google Authenticator, no tendrá suerte si le roban el teléfono, a menos que guarde los códigos de copia de seguridad que se generan en el momento de conectar una cuenta a Google Authenticator. Por lo tanto, si utiliza Google Authenticator como aplicación 2FA, asegúrese de guardar los códigos de copia de seguridad de todas las cuentas que conecte en un lugar seguro.

Si utiliza Authy o Duo, ambas aplicaciones tienen funciones de copia de seguridad integradas con una fuerte configuración de seguridad que puede habilitar. Si elige cualquiera de esas aplicaciones, puede configurar esas opciones de copia de seguridad en caso de avería, pérdida o robo del dispositivo. Vea las instrucciones de Authy aquí, y las de Duo aquí.

Asegúrese de que todos los miembros de su organización conozcan estos pasos cuando empiecen a activar la 2FA en todas sus cuentas.

2FA en Toda la Organización

Si su organización proporciona cuentas de correo electrónico a todo el personal a través de Google Workspace (antes conocido como GSuite) o Microsoft 365 utilizando su propio dominio (por ejemplo, @ndi.org), puede implementar la 2FA y una configuración de seguridad fuerte para todas las cuentas. Esta aplicación no solo ayuda a proteger estas cuentas, sino que también actúa como una forma de introducir y normalizar la 2FA con su personal para que se sientan más cómodos adoptándola también para las cuentas personales. Como administrador de Google Workspace, puede seguir estas instrucciones para aplicar la 2FA a su dominio. Puede hacer algo similar en Microsoft 365 siguiendo estos pasos como administrador del dominio.

Considere también la posibilidad de inscribir las cuentas de su organización en el Programa de Protección Avanzada (Google) o AccountGuard (Microsoft) para implementar controles de seguridad adicionales y exigir llaves de seguridad física para la autenticación de dos factores.

- Exija contraseñas seguras para todas las cuentas de la organización; fomente lo mismo para las cuentas personales del personal y los voluntarios.

- Implemente un administrador de contraseñas de confianza para la organización (y fomente su uso también en la vida personal de los empleados).

- Exija una contraseña principal fuerte y la 2FA para todas las cuentas del administrador de contraseñas.

- Recuérdeles a todos que deben cerrar la sesión de un administrador de contraseñas en los dispositivos compartidos o cuando corran un mayor riesgo de robo o confiscación del dispositivo.

- Cambie las contraseñas compartidas cuando el personal se desvincula de la organización.

- Comparta únicamente las contraseñas de forma segura, por ejemplo, a través del administrador de contraseñas de su organización o de aplicaciones cifradas de extremo a extremo.

- Exija la 2FA en todas las cuentas de la organización y aliente también al personal a establecer la 2FA en todas las cuentas personales.

- Si es posible, proporcione llaves de seguridad física a todo el personal.

- Si las llaves de seguridad no entran en su presupuesto, fomente el uso de aplicaciones de autenticación en lugar de SMS o llamadas telefónicas para la 2FA.

- Imparta capacitación periódica para garantizar que el personal conozca las mejores prácticas en materia de contraseñas y 2FA, por ejemplo, qué hace que una contraseña sea sólida y la importancia de no reutilizar nunca las contraseñas, de aceptar únicamente solicitudes legítimas de 2FA y de generar códigos de 2FA de copia de seguridad.