Como podemos identificar o phishing?

O phishing pode parecer sinistro e impossível de detectar, mas existem algumas etapas simples que todos em sua organização podem seguir para se proteger contra a maioria dos ataques. As dicas de defesa contra phishing a seguir são modificadas e estendidas a partir do guia de phishing detalhado desenvolvido pela Freedom of the Press Foundation e devem ser compartilhadas com sua organização (e outros contatos), além de integradas ao seu plano de segurança:

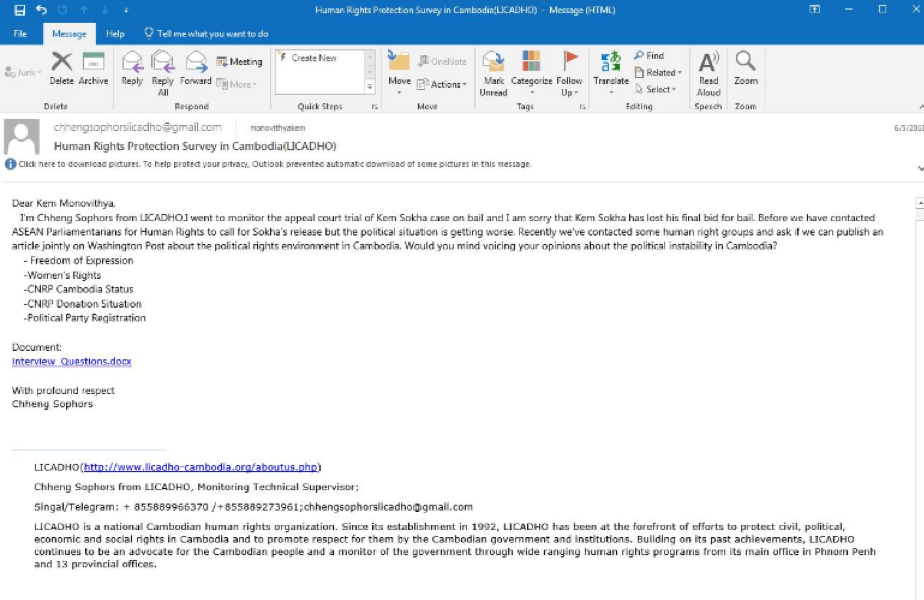

Às vezes, o campo “de” pode estar mentindo para você

Esteja ciente de que o campo “de” em seus e-mails pode ter sido falsificado ou forjado para enganá-lo. É comum que os phishers configurem um endereço de e-mail que se parece muito com um endereço de e-mail legítimo com o qual você está familiarizado, digitado com alguns erros para enganá-lo. Por exemplo, você pode receber um e-mail de alguém com o endereço “[email protected]” em vez de “[email protected]”. Observe os Os extras em “google”. Você também pode conhecer alguém com um endereço de e-mail [email protected]”, mas receber um e-mail de phishing de um falsificador que configurou [email protected]” – sendo que a única diferença é uma sutil mudança de letras no final. Sempre verifique se você sabe o endereço de envio de um e-mail antes de continuar. Um conceito semelhante se aplica ao phishing por meio de mensagens de texto, chamadas ou aplicativos de mensagens. Se você receber uma mensagem de um número desconhecido, pense duas vezes antes de responder ou interagir com a mensagem.

Beware of attachments

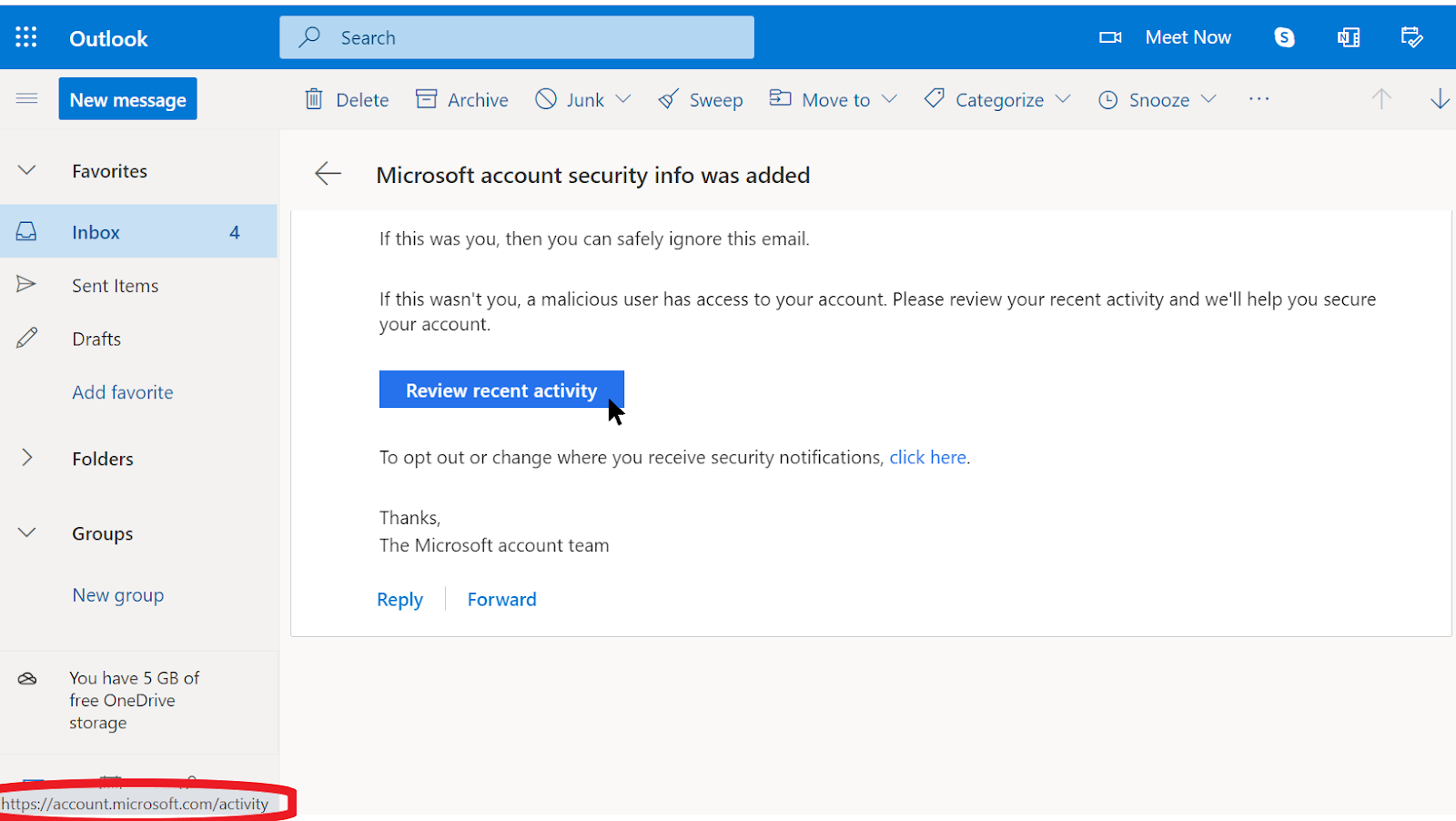

Os anexos podem conter malware e vírus, e geralmente acompanham e-mails de phishing. A melhor maneira de evitar malware de anexos é nunca os baixar. Como regra, não abra nenhum anexo imediatamente, especialmente se vierem de pessoas que você não conhece. Se possível, solicite que a pessoa que lhe enviou o documento copie e cole o texto em um e-mail ou compartilhe o documento por meio de um serviço como o Google Drive ou o Microsoft OneDrive, que realizam verificação de vírus integrada na maioria dos documentos carregados em suas plataformas. Crie uma cultura organizacional onde anexos são desencorajados.

Se você realmente precisar abrir um anexo, abra-o somente em um ambiente seguro (consulte a seção Avançado abaixo) onde o malware em potencial não pode ser implantado no seu dispositivo.

Se você usa o Gmail e recebe um anexo em determinado e-mail, ao invés de baixar e abri-lo em seu computador, basta clicar no arquivo anexado e lê-lo em “pré-visualizar” no seu navegador. Esta etapa permite que você visualize o texto e o conteúdo de um arquivo sem baixá-lo e sem permitir o carregamento de um possível malware em seu computador. É uma alternativa que funciona bem para documentos do Word, PDFs e até mesmo apresentações de slides. Se você precisar editar o documento, considere abrir o arquivo em um programa de nuvem, como o Google Drive, e convertê-lo em um Google Doc ou Google Slides.

Se você usa o Outlook, também pode visualizar anexos sem baixá-los a partir do cliente web do Outlook. Se precisar editar o anexo, considere abri-lo no OneDrive, se o recurso estiver disponível para você. Se você usa o Yahoo Mail, o mesmo conceito se aplica. Não baixe anexos, prefira visualizá-los no navegador de Internet. Não importa quais ferramentas você tem à sua disposição, a melhor abordagem é simplesmente nunca baixar anexos desconhecidos ou pouco confiáveis e, independentemente da importância de um anexo, nunca abrir algo com um tipo de arquivo você não reconhece ou não tem intenção de usar.