Comment identifier le hameçonnage ?

Le hameçonnage peut sembler inquiétant et impossible à détecter, mais il existe des mesures simples que chacun dans votre organisation peut prendre pour se protéger contre la majorité des attaques. Les conseils de défense contre le hameçonnage suivants sont modifiés et étendus à partir du guide approfondi sur le hameçonnage élaboré par la Freedom of the Press Foundation, et doivent être partagés avec votre organisation (et d'autres contacts) et intégrés dans votre programme de sécurité :

Parfois, le champ « de » vous ment

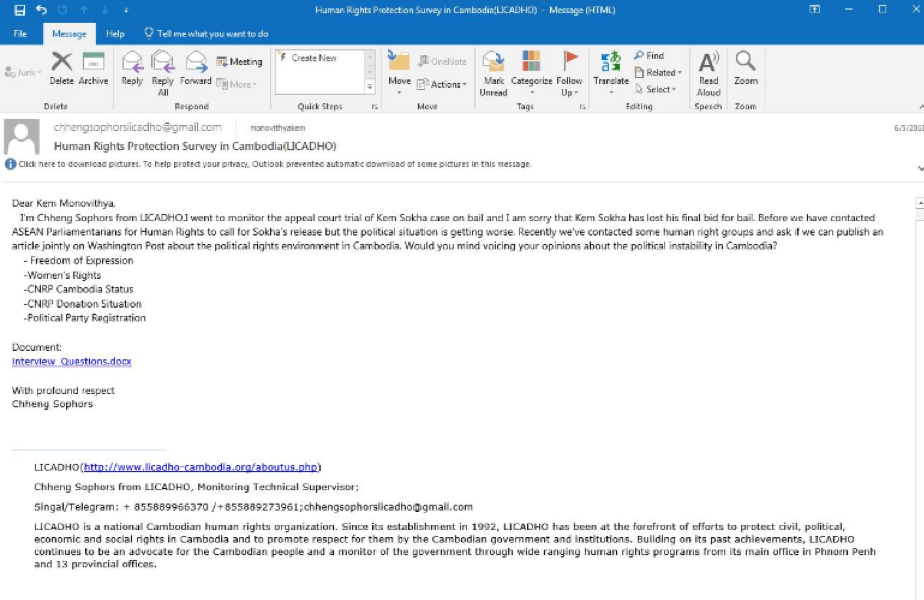

Sachez que le champ « de » dans vos e-mails peut être falsifié ou contrefait pour vous tromper. Il est fréquent que les hameçonneurs créent une adresse courriel qui ressemble beaucoup à une adresse légitime que vous connaissez bien, avec quelques petites erreurs d'orthographe pour vous tromper. Par exemple, vous pouvez recevoir un courriel d'une personne dont l'adresse est « [email protected] » et non « [email protected] ». Remarquez les O supplémentaires dans Google. Vous pouvez également connaître quelqu'un qui a une adresse de courriel « [email protected] », mais qui reçoit un e-mail de hameçonnage d'un usurpateur qui a créé « [email protected] », la seule différence étant un changement subtil de lettres à la fin. Vérifiez toujours que vous connaissez l'adresse d'envoi d'un courriel avant de poursuivre. Un concept similaire s'applique à l'hameçonnage par le biais de textes, d'appels ou d'applications de messagerie. Si vous recevez un message d'un numéro inconnu, réfléchissez-y à deux fois avant de répondre ou d'interagir avec le message.

Méfiez-vous des pièces jointes

Les pièces jointes peuvent contenir des logiciels malveillants et des virus, et accompagnent souvent les e-mails de hameçonnage. La meilleure façon d'éviter les logiciels malveillants contenus dans les pièces jointes est de ne jamais les télécharger. En règle générale, n'ouvrez pas immédiatement les pièces jointes, surtout si elles proviennent de personnes que vous ne connaissez pas. Si possible, demandez à la personne qui vous a envoyé le document de copier-coller le texte dans un courriel ou de partager le document via un service comme Google Drive ou Microsoft OneDrive, qui disposent d'une analyse antivirus intégrée pour la plupart des documents téléchargés sur leurs plateformes. Instaurez une culture organisationnelle où l’ouverture de pièces jointes est découragée.

Si vous devez absolument ouvrir la pièce jointe, elle ne doit être ouverte que dans un environnement sûr (voir la section « Avancées » ci-dessous) où les logiciels malveillants potentiels ne peuvent pas être déployés sur votre appareil.

Si vous utilisez Gmail et que vous recevez une pièce jointe dans un courriel, au lieu de la télécharger et de l'ouvrir sur votre ordinateur, cliquez simplement sur le fichier joint et lisez-le via la fonction « Aperçu » de votre navigateur. Cette étape vous permet de visualiser le texte et le contenu d'un fichier sans le télécharger ni lui permettre de charger d'éventuels logiciels malveillants sur votre ordinateur. Cela fonctionne bien pour les documents Word, les PDF et même les présentations de diapositives. Si vous devez modifier le document, envisagez d'ouvrir le fichier dans un programme en nuage comme Google Drive et de le convertir en Google Doc ou Google Slides.

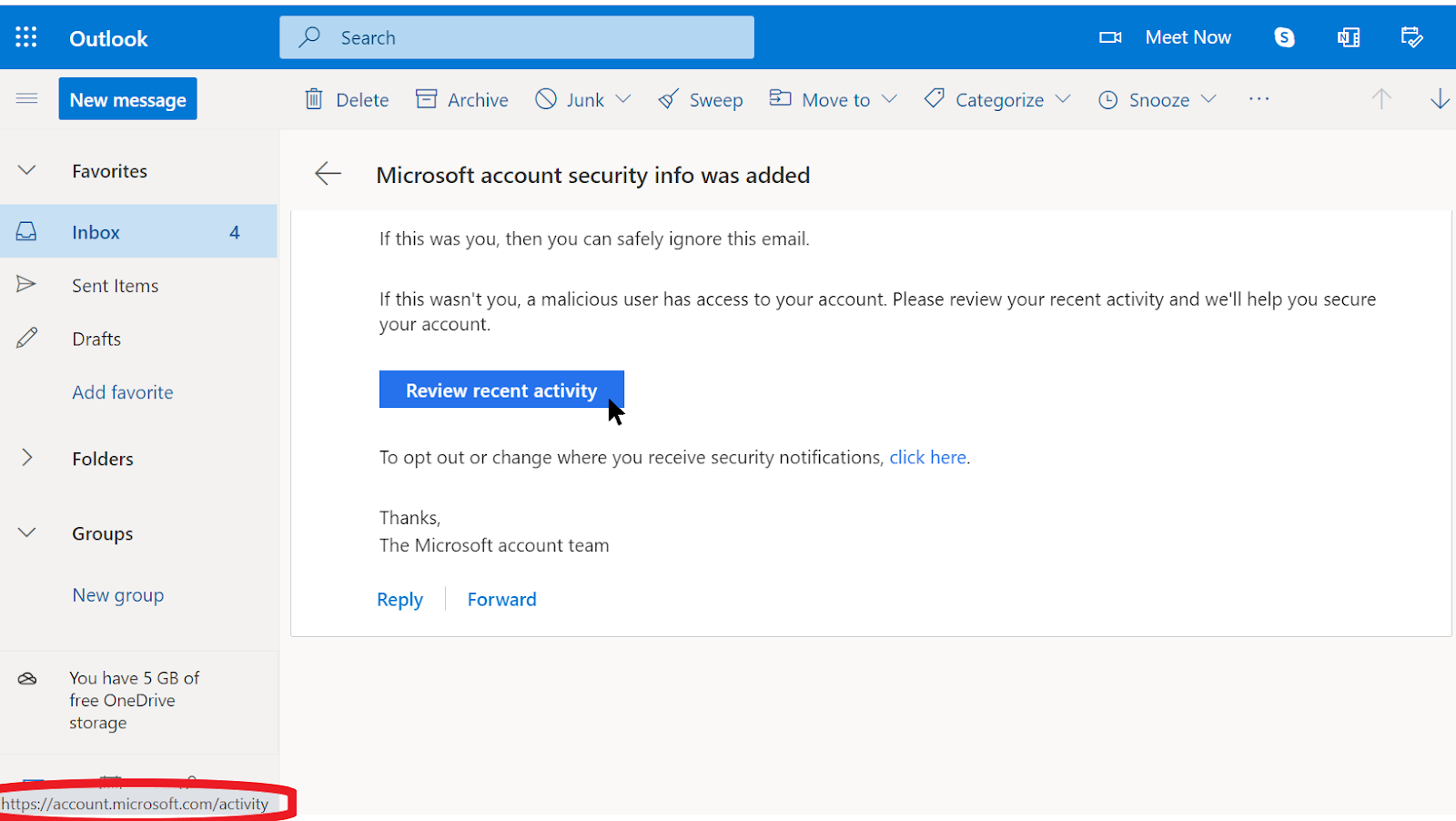

Si vous utilisez Outlook, vous pouvez également prévisualiser les pièces jointes sans les télécharger à partir du client web d'Outlook. Si vous devez modifier la pièce jointe, envisagez de l'ouvrir avec OneDrive, si vous y avez accès. Si vous utilisez Yahoo Mail, le même concept s'applique. Ne téléchargez pas les pièces jointes, mais visualisez-les plutôt à partir du navigateur web. Quels que soient les outils dont vous disposez, la meilleure approche consiste simplement à ne jamais télécharger de pièces jointes que vous ne connaissez pas ou auxquelles vous ne faites pas confiance, et quelle que soit l'importance d'une pièce jointe, ne jamais ouvrir quelque chose dont le type de fichier n'est pas reconnu ou que vous n'avez pas l'intention d'utiliser.