¿Qué son los metadatos y qué nos debe preocupar?

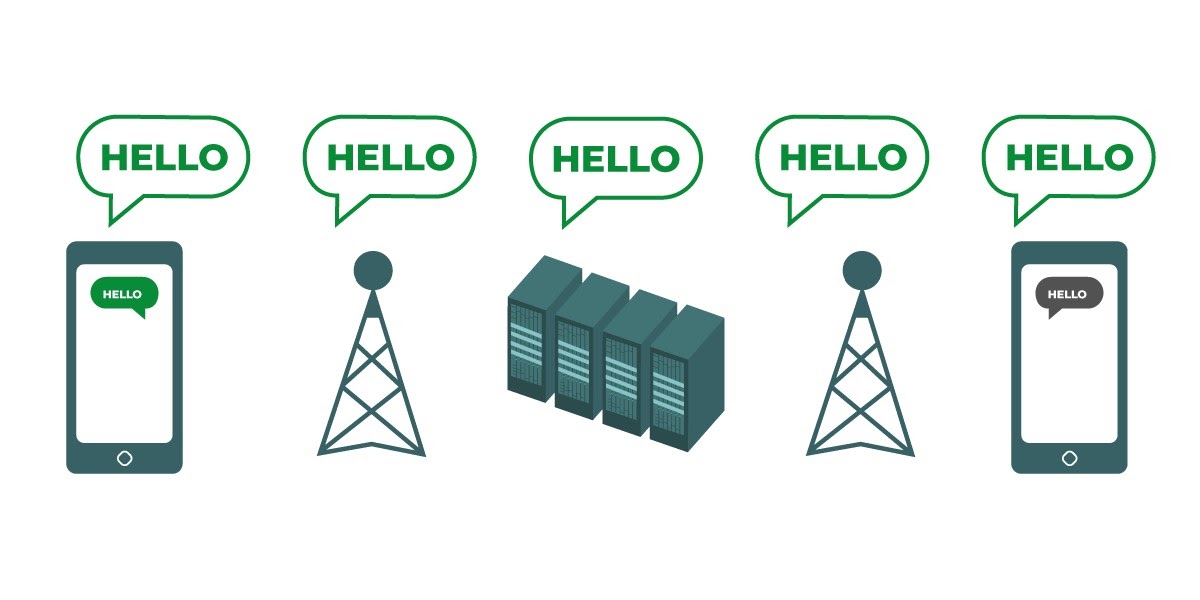

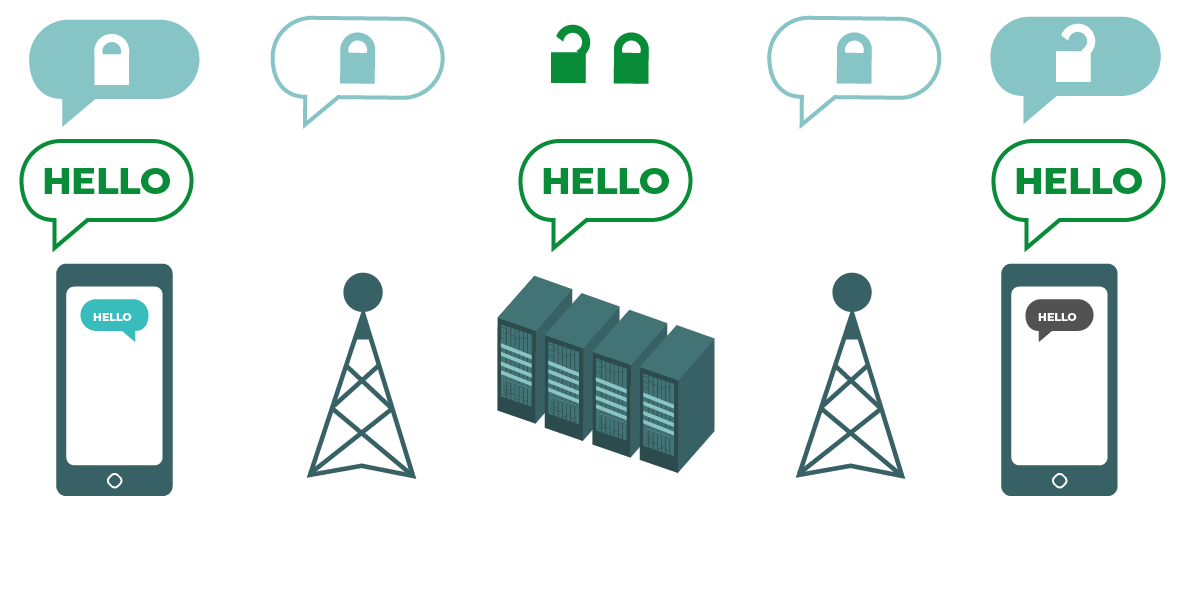

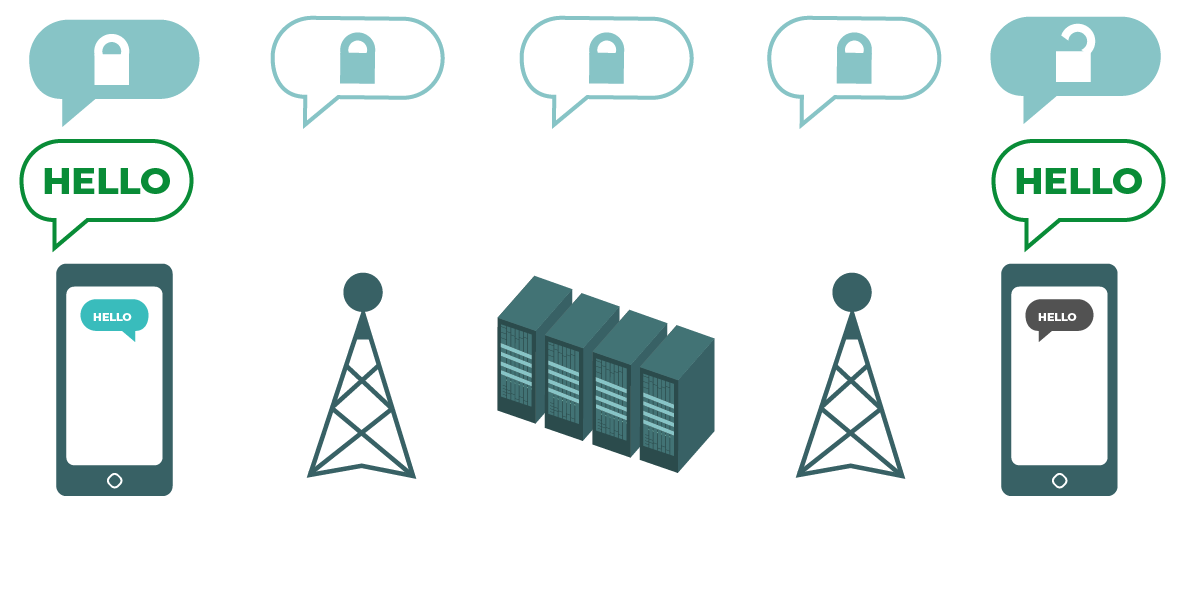

Las personas con quienes usted y su personal hablan, y cuándo habla y dónde lo hacen, a menudo puede ser tan delicado como qué se habla. Es importante recordar que el cifrado de extremo a extremo solo protege el contenido (el “qué”) de sus comunicaciones. Aquí es donde entran en juego los metadatos. La Guía de Autoprotección Digital contra la Vigilancia de la EFF ofrece una visión general de los metadatos y de por qué son importantes para las organizaciones (incluida una ilustración de cómo son los metadatos):

Los metadatos suelen describirse como todo lo que no es el contenido de sus comunicaciones. Puede pensar en los metadatos como el equivalente digital de un sobre. Al igual que un sobre contiene información sobre el remitente, el destinatario y el destino de un mensaje, también lo hacen los metadatos. Los metadatos son información sobre las comunicaciones digitales que se envían y reciben. Algunos ejemplos de metadatos son:

- con quién se comunica

- la línea de asunto de sus correos electrónicos

- la extensión de sus conversaciones

- la hora en la que tuvo lugar una conversación

- su ubicación cuando se comunica

Incluso una pequeña muestra de metadatos puede proporcionar una visión íntima de las actividades de su organización. Echemos un vistazo a lo reveladores que pueden ser los metadatos para los hackers, las agencias gubernamentales y las empresas que los recopilan:

- Saben que usted llamó a un periodista y habló con él durante una hora antes de que ese periodista publicara una noticia con una cita anónima. Pero no saben de qué habló usted.

- Saben que uno de los candidatos de su partido solía enviar mensajes a una empresa local famosa por sus actividades desagradables. Pero el tema de los mensajes sigue siendo un secreto.

- Saben que recibió un correo electrónico de un servicio de análisis de COVID, luego llamó a su médico y después visitó el sitio web de la Organización Mundial de la Salud a la misma hora. Pero no saben lo que había en el correo electrónico ni lo que ha hablado por teléfono.

- Saben que recibió un correo electrónico de un donante importante con el asunto “Retorno de nuestra inversión después de las elecciones”. Pero el contenido del correo electrónico es invisible para ellos.

Los metadatos no están protegidos por el cifrado que ofrece la mayoría de los servicios de mensajes. Así que, por ejemplo, si envía un mensaje en WhatsApp, tenga en cuenta que aunque el contenido de su mensaje esté cifrado de extremo a extremo, sigue siendo posible que otros sepan con quién se comunica, con qué frecuencia y (con llamadas telefónicas) durante cuánto tiempo. En consecuencia, debe tener en cuenta qué riesgos existen (si los hubiera) si ciertos adversarios son capaces de averiguar con quién habla su organización, cuándo ha hablado con ellos y (en el caso del correo electrónico) las líneas de asunto generales de las comunicaciones de su organización.

Una de las razones por las que Signal es tan recomendable es que, además de proporcionar cifrado de extremo a extremo, ha introducido funciones y ha asumido compromisos para reducir la cantidad de metadatos que registra y almacena. Por ejemplo, la función “Sealed Sender” (Remitente sellado) de Signal cifra los metadatos sobre quién habla con quién, de modo que Signal solo conoce el destinatario de un mensaje, pero no el remitente. De manera predeterminada, esta función solo se activa cuando se comunica con contactos o perfiles existentes (personas), con los que ya se ha comunicado o que tiene almacenados en su lista de contactos. Sin embargo, puede habilitar esta configuración de “Sealed Sender” en “Allow from anyone” (Permitir de cualquier persona) si es importante para usted eliminar dichos metadatos en todas las conversaciones de Signal, incluso en aquellas con personas desconocidas para usted.

¿Qué pasa con el correo electrónico?

La mayoría de los proveedores de correo electrónico, por ejemplo, Gmail, Microsoft Outlook y Yahoo Mail, emplean cifrado de capa de transporte. Por lo tanto, si debe comunicar contenido confidencial a través del correo electrónico y le preocupa que su proveedor de correo electrónico pueda estar legalmente obligado a proporcionar información sobre sus comunicaciones a un gobierno u otro adversario, puede considerar usar una opción de correo electrónico encriptado de extremo a extremo. Tenga en cuenta, sin embargo, que incluso las opciones de correo electrónico cifrado de extremo a extremo dejan algo que desear desde una perspectiva de seguridad, por ejemplo, no cifran las líneas de asunto de los correos electrónicos y no protegen los metadatos. Si necesita comunicar información particularmente sensible, el correo electrónico no es la mejor opción. En su lugar, opte por opciones de mensajería segura como Signal.

Si su organización continúa utilizando el correo electrónico, es fundamental adoptar un sistema para toda la organización. Esto lo ayuda a limitar los riesgos comunes que surgen cuando el personal usa su correo electrónico personal para su trabajo, como las malas prácticas de seguridad de la cuenta. Por ejemplo, si el personal tiene cuentas de correo electrónico oficiales de la organización, se puede aplicar mejores prácticas como contraseñas seguras y 2FA en cualquier cuenta que administre su organización. Si, según su análisis anterior, el cifrado de extremo a extremo es necesario para su correo electrónico, tanto Protonmail como Tutanota ofrecen planes para organizaciones. Si el cifrado de la capa de transporte es adecuado para el correo electrónico de su organización, las opciones como Google Workspace (Gmail) o Microsoft 365 (Outlook) pueden ser útiles.

¿Realmente podemos confiar en Whatsapp?

WhatsApp es una opción popular para la mensajería segura, y puede ser una buena opción, dada su amplia difusión. A algunos les preocupa que sea propiedad de Facebook y esté controlada por esta empresa, que ha estado trabajando para integrarla con sus otros sistemas. A la gente también le preocupa la cantidad de metadatos (es decir, información sobre con quién se comunica y cuándo) que recoge WhatsApp. Si decide utilizar WhatsApp como opción de mensajería segura, asegúrese de leer la sección anterior sobre los metadatos. También hay algunos ajustes que debe verificar para que estén configurados correctamente. Lo más importante es asegurarse de desactivar las copias de seguridad en la nube, o, por lo menos, activar la nueva función de copias de seguridad cifradas de extremo a extremo de WhatsApp usando una clave de encriptación de 64 dígitos o una contraseña larga, aleatoria y única guardada en un lugar seguro (como en su administrador de contraseñas). También asegúrese de encender las notificaciones de seguridad y verificar los códigos de seguridad. Puede encontrar guías sencillas para configurar estos ajustes para teléfonos Android aquí y para iPhone, aquí. Si su personal *y aquellos con los que todos se comunican* no configuran adecuadamente estas opciones, entonces no debería considerar a WhatsApp como una buena opción para las comunicaciones confidenciales que requieren cifrado de extremo a extremo. Signal sigue siendo la mejor opción para este tipo de necesidades de mensajería cifrada de extremo a extremo, dada su configuración segura predeterminada y la protección de los metadatos.

¿Qué sucede con los mensajes de texto?

Los mensajes de texto básicos son muy inseguros (los SMS estándar no están cifrados) y deben evitarse para cualquier cosa que no esté destinada al conocimiento público. Aunque los mensajes de iPhone a iPhone de Apple (conocidos como iMessages) están cifrados de extremo a extremo, si hay una persona que no es de iPhone en la conversación, los mensajes no están protegidos. Es mejor estar seguro y evitar los mensajes de texto para cualquier cosa remotamente delicada, privada o confidencial.

¿Por qué no se recomienda a Telegram, Facebook Messenger o Viber como servicios de mensajería seguros?

Algunos servicios, como Facebook Messenger y Telegram, solo ofrecen cifrado de extremo a extremo si usted los activa deliberadamente (y solo para chats individuales), por lo que no son buenas opciones para la mensajería delicada o privada, especialmente para una organización. No confíe en estas herramientas si necesita utilizar el cifrado de extremo a extremo, porque es bastante fácil olvidarse de cambiar la configuración predeterminada menos segura. Viber afirma que ofrece cifrado de extremo a extremo, pero no ha puesto su código a disposición de investigadores de seguridad externos para que lo revisen. El código de Telegram tampoco se ha puesto a disposición de una auditoría pública. Por ello, muchos expertos temen que el cifrado de Viber (o los “chats secretos” de Telegram) sea deficiente y, por lo tanto, no sea adecuado para las comunicaciones que requieren un verdadero cifrado de extremo a extremo.

Nuestros contactos y colegas utilizan otras aplicaciones de mensajería. ¿Cómo podemos convencerlos de que descarguen una nueva aplicación para comunicarse con nosotros?

A veces hay que elegir entre la seguridad y la comodidad, pero un poco de esfuerzo extra merece la pena para las comunicaciones delicadas. Dé un buen ejemplo a sus contactos. Si va a utilizar otros sistemas menos seguros, sea muy consciente de lo que dice. Evite hablar de temas delicados. En algunas organizaciones, pueden utilizar un sistema para el chat general y otro con la gerencia para las conversaciones más confidenciales. Por supuesto, lo más sencillo es que todo se cifre automáticamente en todo momento: no hay que recordar ni pensar en nada.

Por suerte, las aplicaciones cifradas de extremo a extremo, como Signal, son cada vez más populares y fáciles de usar, por no mencionar que se han adaptado a docenas de idiomas para su uso mundial. Si sus socios u otros contactos necesitan ayuda para cambiar las comunicaciones a una opción cifrada de extremo a extremo, como Signal, tómese un tiempo para explicarles por qué es tan importante proteger adecuadamente sus comunicaciones. Cuando todo el mundo comprenda su importancia, los pocos minutos necesarios para descargar una nueva aplicación y el par de días que puede llevar acostumbrarse a usarla no parecerán un gran problema.

¿Hay otros ajustes para las aplicaciones cifradas de extremo a extremo que debamos conocer?

En la aplicación Signal, también es importante la verificación de los códigos de seguridad (denominados Números de Seguridad). Para ver un número de seguridad y verificarlo en Signal, puede abrir el chat con un contacto, tocar su nombre en la parte superior de la pantalla y desplazarse hacia abajo para tocar “View Safety Number” (Ver número de seguridad). Si su número de seguridad coincide con el de su contacto, puede marcarlo como “verificado” desde esa misma pantalla. Es especialmente importante prestar atención a estos números de seguridad y verificar sus contactos si recibe una notificación en un chat de que su número de seguridad con un determinado contacto ha cambiado. Si usted o el resto del personal necesita ayuda para configurar estos ajustes, Signal proporciona instrucciones útiles.

Si utiliza Signal, ampliamente considerada como la mejor opción para la mensajería segura y las llamadas individuales, asegúrese de establecer también un pin seguro. Utilice al menos seis dígitos, y no algo fácil de adivinar, como su fecha de nacimiento.

Para obtener más consejos sobre cómo configurar correctamente Signal y WhatsApp, puede consultar las guías de herramientas para ambos desarrolladas por la EFF en su Guía de Autoprotección Digital contra la Vigilancia.